Ressourcen

Unternehmens-Browser vs. RBI: Vorteile, Nachteile und beste Eignung für Unternehmen

Von Tony Frum - Ausgezeichneter Ingenieur

September 11, 2025 8 Minute gelesen

TL;DR

Ich war früher der Ansicht, dass Enterprise Browser (EB) die Websicherheit revolutionieren würden – indem sie Remote Browser Isolation RBI) und möglicherweise sogar Secure Web Gateways (SWG) rasch ersetzen würden. Nachdem ich mit großen Unternehmenskunden zusammengearbeitet und mit Analysten gesprochen habe, habe ich meine Meinung geändert. Ich bin nach wie vor der Ansicht, dass EB diese Rolle für kleine und mittlere Unternehmen übernehmen kann, jedoch möglicherweise nicht so gut für große Unternehmen geeignet ist.

Das Versprechen von Enterprise Browser

Ich habe den Enterprise Browser im Auge behalten. (EB) . Aufgrund meiner Erfahrungen mit Secure Web Gateways (SWG) , ist es unmöglich, die Neuheit dieser Technologie zu übersehen. Für diejenigen, die damit nicht vertraut sind: Enterprise Browser gibt es im Allgemeinen in zwei Varianten – entweder als Browser-Erweiterungen oder als völlig neue Browser, die aus dem Chromium-Projekt hervorgegangen sind. Beide Optionen zielen darauf ab, neue Sicherheitskontrollen in die Browser zu integrieren, mit denen die Benutzer den größten Teil ihres Arbeitstages verbringen. Zu diesen Kontrollen können der sichere Fernzugriff auf interne Anwendungen, eine spezielle Anti-Malware-Erkennung im Browser selbst, die Verschlüsselung lokal gespeicherter Browserdaten und vieles mehr gehören. Am meisten faszinierten mich die Datensicherheitskontrollen wie Zwischenablage-Kontrollen, Datenmaskierung, Wasserzeichen auf Seiten, Screenshot-Schutz und Upload-/Download-Kontrollen. Im Allgemeinen eröffnet es viele Möglichkeiten, Kontrollen auf den Endpunkt zu verlagern, anstatt zu versuchen, alles auf Netzwerkebene zu implementieren. Daher ist dies ein leistungsstarkes neues Tool in der Welt der Websicherheit. Um ehrlich zu sein, sah ich darin ursprünglich eine direkte Bedrohung für den gesamten SWG-Markt.

Remote Browser Isolation

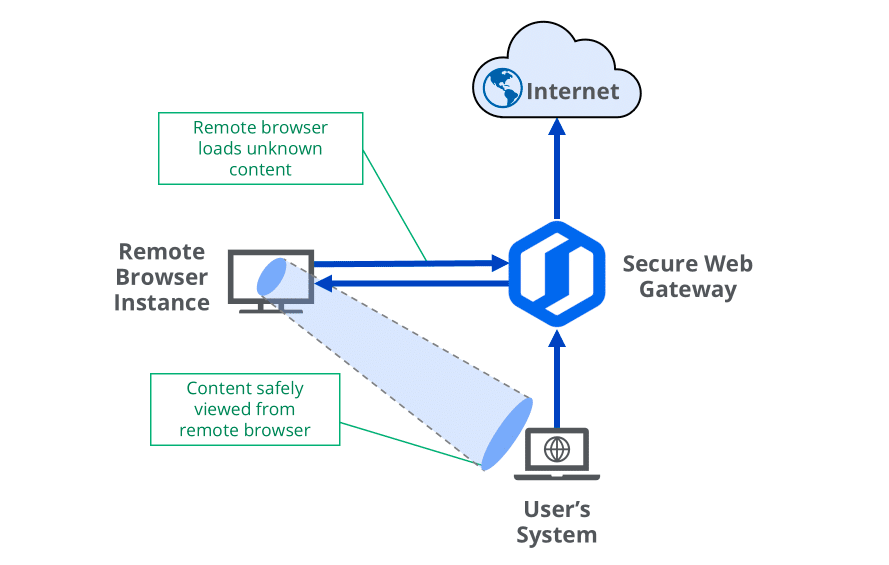

Heute setzen die meisten SWG-Anbieter auf Remote Browser Isolation (RBI) um Kontrollen im Browser selbst zu implementieren. RBI, wie der Name schon sagt, startet eine Browser-Instanz in einer entfernten, isolierten Umgebung und lädt die vom Benutzer angeforderte Seite. Dann kann der Benutzer den Browser aus der Ferne sehen und mit ihm interagieren, aber der Inhalt der Seite wird nicht auf den lokalen Rechner des Benutzers geladen. Da die RBI-Lösung eine eigene Browser-Implementierung enthält, können in die RBI-Sitzung Steuerelemente integriert werden, die weitgehend dem entsprechen, was EB-Lösungen heute tun. Dadurch werden viele Lücken bei netzwerkbasierten Kontrollen geschlossen, wie z.B. unlesbare Inhalte wie mit Zertifikaten versehene Anwendungen, Websockets, unlesbare Kodierungen, doppelte Verschlüsselung und Ereignisse, die nur lokal auftreten, wie z.B. Kopieren und Einfügen über die lokale Zwischenablage.

Eine unerwartete Perspektive von einem Analysten

Mein Interesse an EB hat mich dazu veranlasst, mich mit jemandem von einem Analystenunternehmen, mit dem wir zusammenarbeiten, zusammenzusetzen und ihn über diese neue Technologie und einige der Anbieter auf dem Markt zu befragen. Im Laufe dieses Gesprächs sagte er mir zwei Dinge, die mich wirklich überraschten. Erstens sagte er, dass EB ein "SMB-Produkt" sei, das besser für kleine und mittlere Unternehmen als für Großunternehmen geeignet sei. Ich arbeite fast ausschließlich mit großen Unternehmen zusammen und hatte die Möglichkeiten in diesem Zusammenhang sehr optimistisch eingeschätzt. Als er begann, diesen Punkt zu erklären, erwähnte er einen weiteren Punkt, der mich verblüffte, nämlich den Preis. Offenbar kostet der durchschnittliche EB-Kauf sogar mehr als eine RBI-Lösung pro Sitzplatz. Das erschien mir unmöglich, da das Angebot einer Cloud-basierten RBI-Lösung mit erheblichen Infrastrukturkosten für den Betrieb aller Browser-Instanzen und den Transitkosten für die Weiterleitung des Datenverkehrs durch Cloud-Rechenzentren verbunden ist. EB hingegen führt alles lokal auf dem Endgerät des Benutzers aus, was für den Anbieter nahezu keine Betriebskosten verursacht. So sehr er sich auch bemühte, der Analyst konnte mir keines dieser Dinge plausibel machen. Ich verließ das Gespräch mit dem Gedanken, dass er sich irren muss.

Das Dilemma eines Kunden aus der Praxis

Vor etwa einem Jahr wurde ich gebeten, mich mit einem sehr großen Kunden von uns zu treffen, der unsere SWG-Lösung schon seit vielen Jahren nutzt. Er erwog, entweder in die Erweiterung seiner SWG-Lösung um RBI zu investieren oder eine EB-Lösung zu kaufen. Trotz dessen, was mir der Analyst viele Monate zuvor gesagt hatte, war ich nicht optimistisch, dass unsere RBI-Lösung die bessere Option sein würde. Ich führte ein erstes Gespräch mit dem Kunden, um seine Anwendungsfälle und Anforderungen zu klären, und nichts war besonders einzigartig oder überraschend. Sie wollten die Möglichkeit haben, Zugriff auf "Schatten-IT"-Anwendungen zu gewähren und gleichzeitig die Kontrolle über die Daten zu behalten, indem sie Upload-/Download-Kontrollen, Kontrollen für die Zwischenablage, einen Schreibschutz für Seiten und einige andere nuancierte Kontrollen implementierten.

Ein weiterer wichtiger Anwendungsfall bei diesem Kunden, der sehr häufig vorkommt, war der Umgang mit nicht kategorisierten Websites. Alle Unternehmen stehen vor dem klassischen Zwiespalt, wie sie mit nicht kategorisierten Websites umgehen sollen. Wenn Sie sie sperren, führt dies zu einem Anstieg der Helpdesk-Tickets, da die Kategorisierung eines Anbieters nicht perfekt ist und Sie daher unweigerlich einige legitime Websites sperren müssen. Wenn Sie sie hingegen zulassen, setzen Sie sich einem großen Risiko aus, denn die meisten Bedrohungen kommen von nicht kategorisierten Websites. Unternehmen brauchen fast immer eine Möglichkeit, nicht kategorisierte Websites zuzulassen und gleichzeitig die Sicherheit zu gewährleisten, und genau das brauchte dieser Kunde.

Während meiner Zusammenarbeit mit diesem großen Unternehmenskunden war ich gezwungen, die Vor- und Nachteile dieser beiden Technologien aus seiner Sicht abzuwägen. Umgekehrt musste ich aufgrund der Kommentare des Analysten die Dinge ständig aus der Perspektive eines kleinen Unternehmens betrachten. Letztendlich stellte ich fest, dass ich mich geirrt hatte und der Analyst absolut Recht hatte!

Die Perspektive eines kleinen Unternehmens

Versetzen Sie sich in die Lage eines kleinen Unternehmens mit 50 bis 100 Mitarbeitern und überlegen Sie, welche Herausforderungen die Bereitstellung einer SWG-Lösung mit sich bringt. Ein solches Unternehmen sucht höchstwahrscheinlich nach einigen grundlegenden Kontrollmechanismen und einem grundlegenden Sicherheitsniveau. Möglicherweise verfügt es über einen „IT-Mitarbeiter“ mit einigen Grundkenntnissen, jedoch ohne fundiertes Netzwerk- oder Sicherheitsfachwissen. Möglicherweise fehlen in seiner Infrastruktur auch einige Schlüsselkomponenten, die für eine erfolgreiche SWG-Bereitstellung erforderlich sind. Vergleichen Sie dies nun mit EB. Es wäre relativ einfach, eine neue Browser-App auf 100 Endgeräten zu installieren, wodurch Sie nicht nur auf die Bereitstellung von SWG und RBI verzichten könnten, sondern auch auf einen Zero-Trust-Netzwerkzugang (ZTNA)oderPrivate Accessüberflüssig machen. Dies stellt eine einfache, effektive Alternative zu SWG und möglicherweise auch zu RBI und ZTNA dar, die einen relativ hohen Preis für eine relativ kleine Anwenderbasis rechtfertigen könnte.

Die Realität in einem großen Unternehmen

Betrachten Sie dies nun aus der Perspektive eines Unternehmens mit Hunderttausenden von Endpunkten, einem Team von Netzwerkexperten, einem Team von Sicherheitsexperten und der gesamten Infrastruktur, die zu einem großen Unternehmen gehört. Dies verändert die Situation grundlegend. Nehmen wir zunächst einmal an, dass ein solches Unternehmen eine EB-Lösung implementiert hat. Die Implementierung auf möglicherweise Hunderttausenden von Endpunkten ist keine leichte Aufgabe, und Hunderttausende von Benutzern müssten in der Verwendung dieses neuen Browsers geschult werden. Möglicherweise müssen auch zusätzliche Kontrollen eingerichtet werden, um zu verhindern, dass sie Nicht-Unternehmensbrowser für Websites verwenden, auf denen EB-Kontrollen angewendet werden müssen.

Ein weiterer Aspekt, den Sie möglicherweise nicht berücksichtigen, ist, dass große Unternehmen dazu neigen, einen einzigen Browser wie Google Chrome zu standardisieren, und dass ein Teil ihres Beschaffungsprozesses darin besteht, sicherzustellen, dass alle von ihnen erworbenen Tools den von ihnen gewählten Browser unterstützen. Wie sollen sie dies mit einer weniger bekannten EB-Lösung bewerkstelligen? Unterstützt Jira offiziell die von mir gewählte EB-Lösung? Was ist mit den Hunderten anderen Tools, die unser Unternehmen verwendet? Dies wird schnell unhaltbar. Erschwerend kommt hinzu, dass ein großes Unternehmen nicht einfach nicht-browserbasierten HTTP-Datenverkehr wie Anfragen von Thick Clients wie Microsoft Teams, Google Drive, Slack und anderen ignorieren kann. Das bedeutet, dass selbst wenn die EB-Lösung viele ihrer Anwendungsfälle lösen würde, sie diese nicht als SWG-Ersatz verwenden können.

Okay, was wäre, wenn dieser Kunde RBI anstelle von EB einsetzen würde, um seine Anwendungsfälle zu erfüllen? Der Einsatz wäre sicherlich unkomplizierter, denn RBI ist im Grunde nur eine Funktion von SWG, die der Kunde bereits hat. Wenn Sie eine SWG-Lösung verwenden, die etwas taugt, sollte die Bereitstellung von RBI ein einfacher Prozess sein, bei dem Sie eine Lizenz erwerben und die Funktion aktivieren. Ihre Endpunkte senden ihren Webverkehr bereits an SWG, so dass Sie Ihre vielen Tausend Endpunkte nicht anfassen müssen. Ihre Benutzer müssen, wenn überhaupt, nur wenig über Ihre RBI-Lösung aufgeklärt werden, da sie in der Regel so konzipiert ist, dass sie für den Benutzer sehr transparent ist. Selbst wenn Sie möchten, dass der Benutzer weiß, was vor sich geht, ist es in der Regel eine Option, dem Benutzer ein individuelles Popup-Fenster zu präsentieren, in dem erklärt wird, dass er eine isolierte Sitzung verwendet und welche Kontrollen möglicherweise angewendet werden. Wenn Ihre SWG-Lösung Cloud-basierte RBI verwendet, wie es bei vielen der Fall ist, sind keine Änderungen an der Infrastruktur erforderlich. Da RBI in der Regel selektiv eingesetzt wird, werden Sie es wahrscheinlich nicht auf Ihre vertrauenswürdigen Anwendungen anwenden, die von Ihrem Unternehmen genutzt werden, was Sie wahrscheinlich von der Notwendigkeit befreit, diese Tools in Ihrer RBI-Lösung zu testen.

Rundum sicherer Schutz vor Malware

Ein letzter zu berücksichtigender Aspekt ist das Problem der nicht kategorisierten Websites, das die meisten großen Unternehmen lösen müssen. Unternehmensbrowser verbessern die Websicherheit, indem sie innerhalb des Browser-DOM selbst nach Webbedrohungen suchen. Auf diese Weise können sie verschleierte Bedrohungen finden, nachdem sie innerhalb des DOM übertragen und entschlüsselt wurden. Dies bietet zweifellos ein erhöhtes Schutzniveau für alle im EB geladenen Inhalte. Allerdings RBI vollständig den Endpunkt vollständig vom Website-Inhalt. Es handelt sich nicht um einen erhöhten Schutz, sondern im Grunde genommen um absolut Schutz vor Malware. Natürlich kann der Benutzer immer noch durch Social Engineering getäuscht werden, aber dem kann durch Aufklärung des Benutzers über die Risiken einer Seite, durch Schreibschutz der Seite, durch Verhindern von Uploads oder Logins und durch andere ähnliche Kontrollen begegnet werden. Es ist jedoch im Grunde genommen unmöglich, dass der Endpunkt durch Malware über RBI kompromittiert wird. Dies ermöglicht es Kunden, nicht kategorisierte Websites zuzulassen, aber zu isolieren, ohne ihr Risiko einer Kompromittierung zu erhöhen.

Auftragnehmer und Zugriff durch Dritte

An dieser Stelle denken Sie vielleicht: "Dieser Typ ignoriert das Szenario des Drittanbieters", das ein häufiger Anwendungsfall für EB ist. Der Anwendungsfall eines Drittanbieters liegt vor, wenn Sie einem Benutzer von außerhalb Ihres Unternehmens die Möglichkeit geben möchten, von einem Gerät, das nicht von Ihrem Unternehmen verwaltet wird, auf Ihre internen, privaten Anwendungen zuzugreifen. Sie möchten diesen Zugriff gewähren und gleichzeitig in der Lage sein, Ihre Daten zu schützen und den Zugriff auf das zu beschränken, was er benötigt. Ja, das ist eine zusätzliche Überlegung, aber das gleiche Paradigma EB vs. RBI gilt auch für diese Situation. Die meisten ZTNA-Lösungen mit vollem Funktionsumfang wie unsere bieten einen "clientlosen" Zugriff auf private Anwendungen und können RBI auch auf diese clientlosen Sitzungen anwenden, um die Datenzugriffskontrolle auch auf einen nicht verwalteten Endpunkt zu übertragen. Dies ist einfacher und nahtloser, als wenn Sie eine dritte Person bitten, eine zusätzliche Browseranwendung oder -erweiterung zu installieren, um auf Daten zuzugreifen.

Datenklassifizierung und Bewusstsein

Eine letzte Überlegung betrifft die Datenklassifizierung und -erkennung. EB-Lösungen sind eine noch im Entstehen begriffene Technologie, und die Anbieter verfügen im Allgemeinen nicht über fortschrittliche Datenklassifizierungsfunktionen. Die meisten verwenden einen relativ rudimentären, auf regulären Ausdrücken basierenden Ansatz zur Datenklassifizierung. Ausgereifte SSE-Anbieter, die SWG und RBI anbieten, verfügen jedoch in der Regel über wesentlich robustere Technologien wie Exact Data Match (EDM), Indexed Document Matching (IDM), Optical Character Recognition (OCR), KI-basierte Klassifizierung und mehr.

Kunden investieren in der Regel erheblich in diese Klassifizierungsmechanismen und haben bereits ausgereifte Prozesse rund um die Datenklassifizierung und das Incident Management in diesen Lösungen implementiert. Dieses Datenbewusstsein ist häufig in isolierten Sitzungen verfügbar, weshalb die native RBI-Fähigkeit einer etablierten SSE-Lösung attraktiver sein könnte als eine separate EB-Lösung.

Fazit

Wie so oft war ich gezwungen, unsere Technologie durch die Brille des Kunden zu sehen, und habe dabei Dinge gelernt, die ich sonst nicht gelernt hätte. Enterprise Browsers sind eine wirklich innovative und vielversprechende Technologie, und ich bin gespannt, wohin sie sich entwickelt. Für große Unternehmen ist es jedoch ziemlich klar, dass RBI oft die bessere Option sein wird, zumindest vorläufig.

Über den Autor

Tony Frum

Ausgezeichneter Ingenieur, Produktmanagement

Tony ist ein herausragender Ingenieur bei Skyhigh Security. Er begann 2005 bei McAfee und verfügt über mehr als 20 Jahre Erfahrung in der Sicherheitsbranche, wo er sich auf die Technologien Secure Web Gateway, Cloud Access Security Broker und Data Loss Prevention spezialisiert hat.

Verwandter Inhalt

Von den DPDPA-Anforderungen bis zur Datentransparenz: Die Notwendigkeit von DSPM

Laufende Blogs

LLM-Attribute, die jeder CISO heute im Blick behalten sollte

Sarang Warudkar 18. Februar 2026

Von den DPDPA-Anforderungen bis zur Datentransparenz: Die Notwendigkeit von DSPM

Niharika Ray und Sarang Warudkar 12. Februar 2026

Skyhigh Security 2025: Präzisere Kontrolle, klarere Transparenz und schnellere Maßnahmen für Daten, Web und Cloud

Thyaga Vasudevan 21. Januar 2026

Das versteckte Risiko von GenAI, das Ihr Unternehmen Millionen kosten könnte (und wie Sie es heute beheben können)

Jesse Grindeland 18. Dezember 2025

Skyhigh Security : 2026 ist das Jahr, in dem künstliche Intelligenz einen neuen Entwurf für die Unternehmenssicherheit vorantreibt.

Thyaga Vasudevan 12. Dezember 2025