Ressourcen

NACHRICHTENÜBERSICHT

Ticketmasters Zugabe: Wie "ShinyHunters" die Show gehackt haben

Internationale Bedrohungsgruppe soll für den Diebstahl von Millionen von Kundendaten verantwortlich sein

Von Rodman Ramezanian - Berater für Cloud-Sicherheit für Unternehmen

11. Juli 2024 7 Minuten gelesen

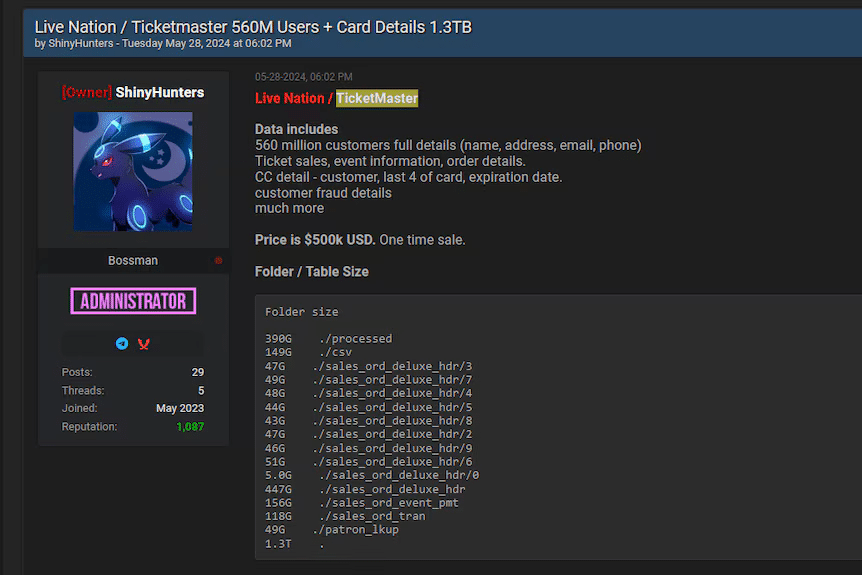

In einem geheimen Internetforum (ein weiteres Wiederauftauchen von BreachForums) wirbt das Hackerkollektiv ShinyHunters derzeit mit angeblich 1,3 Terabyte an Ticketmaster-Kundendaten.

ShinyHunters (auch bekannt als ShinyCorp) ist ein globales Cybercrime-Syndikat, das erstmals im Jahr 2020 auftauchte. Dieses Kollektiv hat schnell Berühmtheit erlangt, weil es zahlreiche prominente Dateneinbrüche durchgeführt hat. Trotz des skurrilen, von Pokémon abgeleiteten Namens, der auf eine Gruppe unschuldiger Hobbyisten hindeutet, ist ShinyHunters tief in digitale Straftaten verwickelt und konzentriert sich auf die Exfiltration und Monetarisierung umfangreicher Datenbestände.

Die Operationen des Syndikats durchdringen das Dark Web - einen Bereich im Internet, der eine Vielzahl von illegalen Unternehmen beherbergt. Diese internationale Bedrohungsgruppe ist angeblich für einige der bedeutendsten, öffentlichkeitswirksamen Infiltrationen umfangreicher Datenbanken der letzten Zeit verantwortlich.

Jetzt behaupten sie, im Besitz der persönlichen Daten von 560 Millionen Ticketmaster-Kunden weltweit zu sein und bieten diese für 500.000 USD als Einzelkauf an.

ShinyHunters hat sich einen Ruf für ausgefeilte digitale Eindringungstechniken und umfangreiche Datenverletzungen erworben. Der Hacking-Ansatz der Gruppe verbindet methodische Planung mit gerissener Ausführung und setzt eine Reihe von Strategien ein, um in digitale Infrastrukturen einzudringen und Schwachstellen auszunutzen.

Der typische ShinyHunters Modus Operandi umfasst:

- Orchestrierung von Täuschungskampagnen durch den Einsatz ausgeklügelter Phishing-Methoden, die darauf abzielen, Opfer mit betrügerischen E-Mails zu ködern, um Anmeldedaten zu erlangen.

- Sie zielen auf ungesicherte Cloud-Speicher ab, um aus schlecht geschützten Online-Datenspeichern Kapital zu schlagen, was einer Plünderung unbewachter digitaler Tresore gleichkommt.

- Sie infiltrieren und kompromittieren Webplattformen und Entwicklungstools und entwenden oft Anmeldedaten oder API-Schlüssel (Application Programming Interface), um wertvolle Daten zu stehlen.

- Sondierung von GitHub-Repositories, um die Code-Repositories von Unternehmen auf ausnutzbare Schwachstellen zu untersuchen, die möglicherweise unberechtigten Datenbankzugriff gewähren.

- Monetarisierung über verdeckte Netzwerke, um vom Handel mit gestohlenen Daten auf obskuren Internet-Marktplätzen zu profitieren, die sich an Käufer richten, die nach illegalen Informationen suchen.

Wie kommt es zu diesen Vorfällen?

Die Angreifer sollen die Anmeldedaten eines Snowflake-Mitarbeiters mithilfe einer Malware erlangt haben, die Informationen stiehlt. Nachdem sie sich Zugang verschafft hatten, erstellten die Angreifer mit den gestohlenen Anmeldedaten Sitzungs-Tokens. Anschließend wurden diese Token verwendet, um erhebliche Mengen an Kundendaten aus den Systemen von Snowflake zu extrahieren.

Seit dem Angriff hat Snowflake jede Andeutung einer Schwachstelle oder Fehlkonfiguration innerhalb seiner Plattform zurückgewiesen und behauptet, dass der Verstoß auf kompromittierte Kundenanmeldedaten und nicht auf einen Sicherheitsfehler seitens Snowflake zurückzuführen ist. Erschwerend kommt hinzu, dass das betroffene Konto, in das eingedrungen wurde, keine Multi-Faktor-Authentifizierung (MFA) aufwies, so dass sich die Angreifer so anmelden konnten, als ob sie ein legitimer, vertrauenswürdiger Benutzer wären.

Laut dem Mandiant-Bericht nach dem Vorfall verfügten die betroffenen Konten nicht nur nicht über MFA-Sicherheitskontrollen, sondern einige der in der Kampagne verwendeten Anmeldedaten wurden bereits vor einem Jahr kompromittiert. Dies unterstreicht die erhöhte Aufmerksamkeit, die bestimmten Nutzern, ihren Identitäten und den entsprechenden Zugangsdaten entgegengebracht wird, die als "vertrauenswürdig" genug erachtet werden, um unbefugten Zugang zu gewähren und so den verheerenden Diebstahl von Hunderten Millionen von Kundendaten zu ermöglichen.

In den meisten Unternehmen sind Passwörter immer noch weit verbreitet und werden wahrscheinlich noch einige Zeit lang eine wichtige Sicherheitsstütze sein. Die Frage ist, ob Passwörter noch als vertrauenswürdige Authentifizierungsmethode verwendet werden können.

Unternehmen setzen zunehmend passwortlose Lösungen ein, um die Cybersicherheit durch einen Zero-Trust-Ansatz zu erhöhen und das Risiko von Sicherheitsverletzungen durch den Diebstahl von Zugangsdaten zu verringern. Die ausschließliche Verwendung von Passwörtern bietet nicht die erforderliche Identitätssicherheit und birgt erhebliche Sicherheitsrisiken. Vor der Abkehr von Passwörtern ist es wichtig, die erforderlichen Schritte zu verstehen, angefangen bei starken Authentifizierungsmaßnahmen. Die Implementierung von Zero Trust beginnt oft punktuell in der IT-Infrastruktur und wird schrittweise ausgeweitet, wobei sie sich an den Aktualisierungszyklen der Technologie orientiert, um die Kosten effizient zu verwalten. Die Einführung von Zero Trust und die Abschaffung von Passwörtern sollte eine der obersten Prioritäten sein, um die Cybersicherheit zu verbessern und kritische Ressourcen effektiver zu schützen.

Was kann man tun?

Die Realität ist, dass die Benutzerdaten die Kronjuwelen der digitalen Sicherheit sind und rigoros geschützt werden müssen. Der Verizon Data Breach Report 2024 weist darauf hin, dass menschliches Versagen für 68% der Sicherheitsverletzungen verantwortlich ist, während Fehlkonfigurationen und damit verbundene Probleme ein Drittel verursachen. Angesichts dieser Statistiken ist es unerlässlich, in Sicherheitsmaßnahmen zu investieren, die ein normales Muster der Benutzeraktivitäten im Netzwerk Ihres Unternehmens erstellen. Diese Strategie ermöglicht es dem Sicherheitspersonal, ungewöhnliches Verhalten schnell zu erkennen und potenzielle Bedrohungen zu bekämpfen, bevor sie sich zu umfassenden Sicherheitsverletzungen entwickeln.

In der aktuellen Bedrohungslage stellt sich nicht die Frage, ob es zu einem Verstoß kommt, sondern wann. Wenn Sie bedenken, wie viele öffentlichkeitswirksame Sicherheitsvorfälle weltweit mit Verletzungen sensibler Daten einhergehen, ist es von entscheidender Bedeutung, Investitionen in eine umfassende datenbewusste Sicherheitsplattform Priorität einzuräumen. Darüber hinaus ist es wichtig, in Ihrem gesamten Unternehmen eine sicherheitsbewusste Mentalität zu kultivieren. Sicherheit liegt in der Verantwortung eines jeden und ist nicht auf das Sicherheitsteam beschränkt.

MFA ist ein grundlegendes Element starker Sicherheit und sollte, wo immer möglich, eingesetzt werden. Die Sicherheitsverletzung bei Ticketmaster ist ein weiteres Beispiel dafür, wie gültige statische Anmeldedaten (eine Kombination aus Benutzername und Passwort) kompromittiert und ausgenutzt werden können, um sich Zugang zur Infrastruktur eines Unternehmens zu verschaffen, sei es vor Ort oder in der Cloud (wie hier bei der Cloud-basierten Plattform von Snowflake).

Die Datenpanne bei Ticketmaster und die damit zusammenhängenden Vorfälle unterstreichen die Bedeutung der Einführung einer Zero-Trust-Architektur. Dieser Vorfall spiegelt ein weit verbreitetes Problem in der Branche wider: Unternehmen vernachlässigen es, die Sicherheit von SaaS-Anwendungen in ihre allgemeinen Sicherheitsstrategien zu integrieren. Trotz der Implementierung von Single Sign-On (SSO) und anderen Tools für die Zugriffsverwaltung stehen statische Anmeldedaten weiterhin im Fadenkreuz von Bedrohungsakteuren, so dass böswilligen Akteuren, die es auf die wichtigen Datenbestände eines Unternehmens abgesehen haben, Tür und Tor geöffnet sind.

Ganz gleich, ob ein Cyberkrimineller versucht, die Anmeldedaten eines Mitarbeiters zu stehlen, oder ob ein böswilliger Insider versucht, sich Unternehmensdaten anzueignen, diese böswilligen Akteure beginnen ihren Prozess in der Regel damit, was ein Benutzer tut: sich anzumelden. Aus diesem Grund setzt Zero Trust auf eine kontinuierliche Authentifizierung und Zustandsüberprüfung, bei der der Kontext, der Status und die Aktivitäten des Benutzers (oder der anfragenden Stelle) über den ersten Punkt der Authentifizierung hinaus überwacht werden.

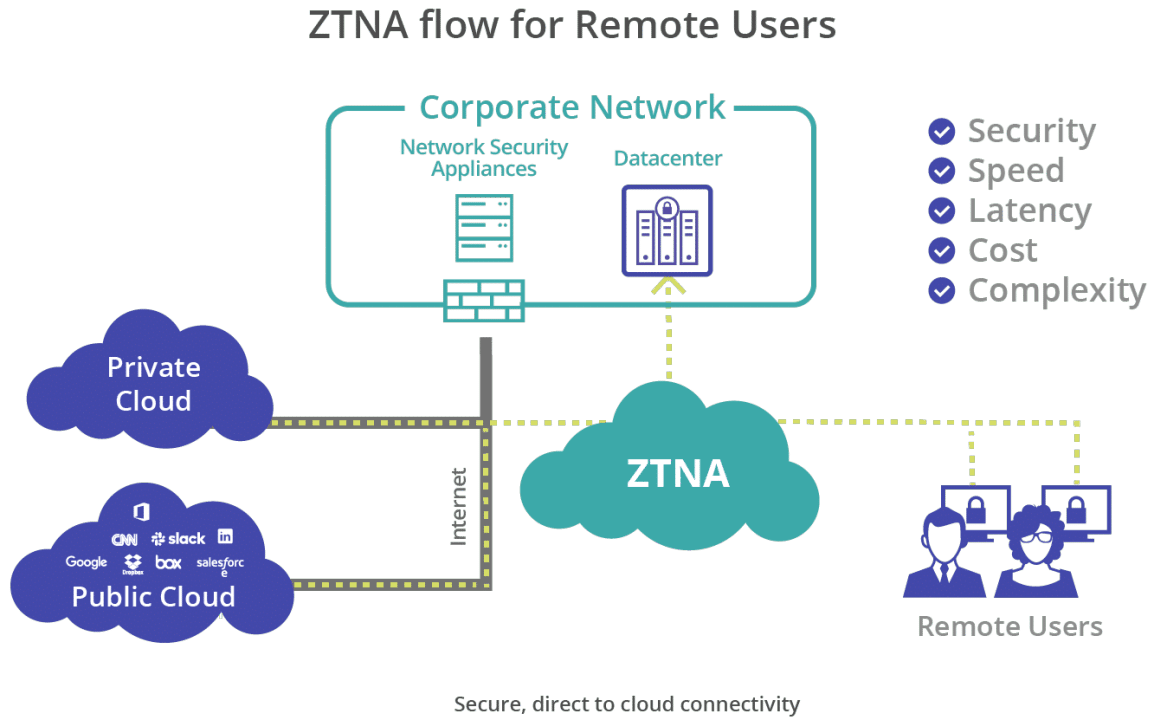

Welche anderen Tools oder Prozesse setzen Sie neben einer gültigen und verifizierten Authentifizierung ein, um sicherzustellen, dass die Daten innerhalb Ihrer Cloud-Anwendungen, -Services oder -Plattform in Übereinstimmung mit den Sicherheits- und Datennutzungsrichtlinien behandelt und verwendet werden? Hier ist die Konvergenz des Datenschutzes über das Web, die Cloud, private Anwendungen (ZTNA) und Geräte hinweg von entscheidender Bedeutung. Skyhigh Security bietet dies zusammen mit einer tiefgreifenden Dateninspektion und -klassifizierung unter Verwendung von Inline data loss prevention (DLP), um einen unangemessenen Umgang mit sensiblen Daten zu verhindern und gleichzeitig Remote-Benutzern die Möglichkeit zu geben, von jedem Ort und jedem Gerät aus zusammenzuarbeiten. Durch die Vereinheitlichung von DLP und Schutz vor Bedrohungen über die gängigsten Kanäle profitieren Sicherheitsteams von einem durchgängigen Einblick in und Kontrolle über sensible Daten.

Referenzen:

Wie Skyhigh Security die Exfiltration von Daten verhindert

- Nutzen Sie Skyhigh Private Access Richtlinien, um die Prinzipien von Zero Trust durchzusetzen und den verifizierten Zugriff direkt auf private Anwendungen, Web- und Cloud-Ressourcen zu kontrollieren.

- Definieren Sie Geräteprofile und Zustandsbewertungen für verwaltete und nicht verwaltete Geräte, die intern oder extern Zugriff auf Unternehmensressourcen anfordern.

- Aktivieren Sie Konfigurations-Audits um Fehlkonfigurationen zu entdecken, bevor sie ausgenutzt werden, und um Dienste zu überwachen, die ungehindertem Zugriff ausgesetzt sind.

- Bewerten Sie Benutzeraktivitäten über die ersten Anmeldungen hinaus, um Benutzerbewegungen, Verhaltensweisen, Zugriff auf Unternehmensdienste, Standorte und viele andere potenzielle Anomalien zu erfassen.

- Blockieren Sie nicht verwaltete Geräte, setzen Sie MFA und viele andere kontextbezogene Zugriffsrichtlinien durch um den Missbrauch und die Wiederverwendung gestohlener Anmeldedaten für Cloud-Anwendungen zu verhindern.

Rodman Ramezanian verfügt über mehr als 11 Jahre Erfahrung in der Cybersicherheitsbranche und ist als Enterprise Cloud Security Advisor verantwortlich für technische Beratung, Enablement, Lösungsdesign und Architektur bei Skyhigh Security. In dieser Funktion konzentriert sich Rodman Ramezanian hauptsächlich auf die australische Bundesregierung, das Verteidigungsministerium und Unternehmen.

Rodman ist spezialisiert auf die Bereiche Adversarial Threat Intelligence, Cyberkriminalität, Datenschutz und Cloud-Sicherheit. Er ist ein vom Australian Signals Directorate (ASD) anerkannter IRAP-Assessor und besitzt derzeit die Zertifizierungen CISSP, CCSP, CISA, CDPSE, Microsoft Azure und MITRE ATT&CK CTI.

Rodman hat eine ausgeprägte Leidenschaft dafür, komplexe Sachverhalte in einfachen Worten zu formulieren und so dem Durchschnittsbürger und neuen Sicherheitsexperten zu helfen, das Was, Warum und Wie der Cybersicherheit zu verstehen.

Höhepunkte des Angriffs

- Das als ShinyHunters bekannte Cyberkriminellen-Kollektiv hat behauptet, in die Systeme von Ticketmaster eingedrungen zu sein und die sensiblen Daten von 560 Millionen Kunden exfiltriert zu haben.

- Die angeblich kompromittierten Informationen umfassen ein breites Spektrum an persönlichen Daten, darunter vollständige Namen, E-Mail-Adressen, Telefonnummern, Wohnorte, veranstaltungsbezogene Daten, Einzelheiten zum Ticketkauf und Bestelldaten.

- Die Hackergruppe behauptet außerdem, im Besitz eines Teils der Kreditkarteninformationen zu sein, insbesondere der letzten vier Ziffern und des Ablaufdatums der Karten, die bei Transaktionen verwendet wurden.

- Die Angreifer erlangten die Anmeldedaten eines Mitarbeiters von Snowflake (einem Unternehmen für Cloud-Datenlösungen) mithilfe einer Malware, die Informationen stiehlt. Sobald die Angreifer eingedrungen waren, generierten sie mit den gestohlenen Anmeldeinformationen Sitzungs-Tokens. Diese Token wurden dann verwendet, um große Mengen von Kundendaten aus den Systemen von Snowflake zu exfiltrieren.

- Der gemeldete Verstoß gegen Ticketmaster-Live Nation unterstreicht auch die zunehmenden Cyberrisiken für Unternehmen, denen Kundendaten anvertraut werden.