Ressourcen

NACHRICHTENÜBERSICHT

Ein weiterer großer Cloud-Speicher fällt einer Lösegeld-Attacke zum Opfer

Der in der Cloud gehostete Datenspeicher von Fortinet wurde von Unbefugten infiltriert.

Von Rodman Ramezanian - Berater für Cloud-Sicherheit für Unternehmen

30. September 2024 7 Minuten gelesen

Cloud-Speicher sind zu einem immer lukrativeren Ziel für Cyberkriminelle geworden, da sie ein wahres Buffet an sensiblen Daten bieten, die es auszunutzen gilt. Kein Unternehmen ist gegen diese Bedrohungen immun, unabhängig von Branche, Größe, Erfahrung oder finanziellen Ressourcen. Von kleinen Startups bis hin zu multinationalen Unternehmen, von Bildungseinrichtungen bis hin zu Regierungsbehörden - sie alle sind dem Risiko ausgesetzt, dass ihre in der Cloud gespeicherten Daten in böswillige Hände fallen.

Die Verlagerung auf Cloud-Speicher hat den Angriffsvektor für viele Hacker ungewollt vereinfacht. Anstatt komplexe Schichten der traditionellen Netzwerkverteidigung zu überwinden, um auf lokale Datenbanken zuzugreifen, konzentrieren sich Bedrohungsakteure jetzt auf die Kompromittierung von Cloud-Speicherdiensten. Diese Plattformen sind oft leichter zugänglich und können mit wiederverwendeten oder gestohlenen Anmeldedaten angegriffen werden. Diese Angriffsmethode ist besonders effektiv, da Passwörter häufig über mehrere Dienste hinweg wiederverwendet werden. Infolgedessen kann ein einziges kompromittiertes Konto Zugriff auf einen Schatz an sensiblen Informationen gewähren, die in der Cloud gespeichert sind. Das macht diese Speicher ein attraktives und effizientes Ziel für Cyberkriminelle, die mit minimalem Aufwand maximale Wirkung erzielen wollen.

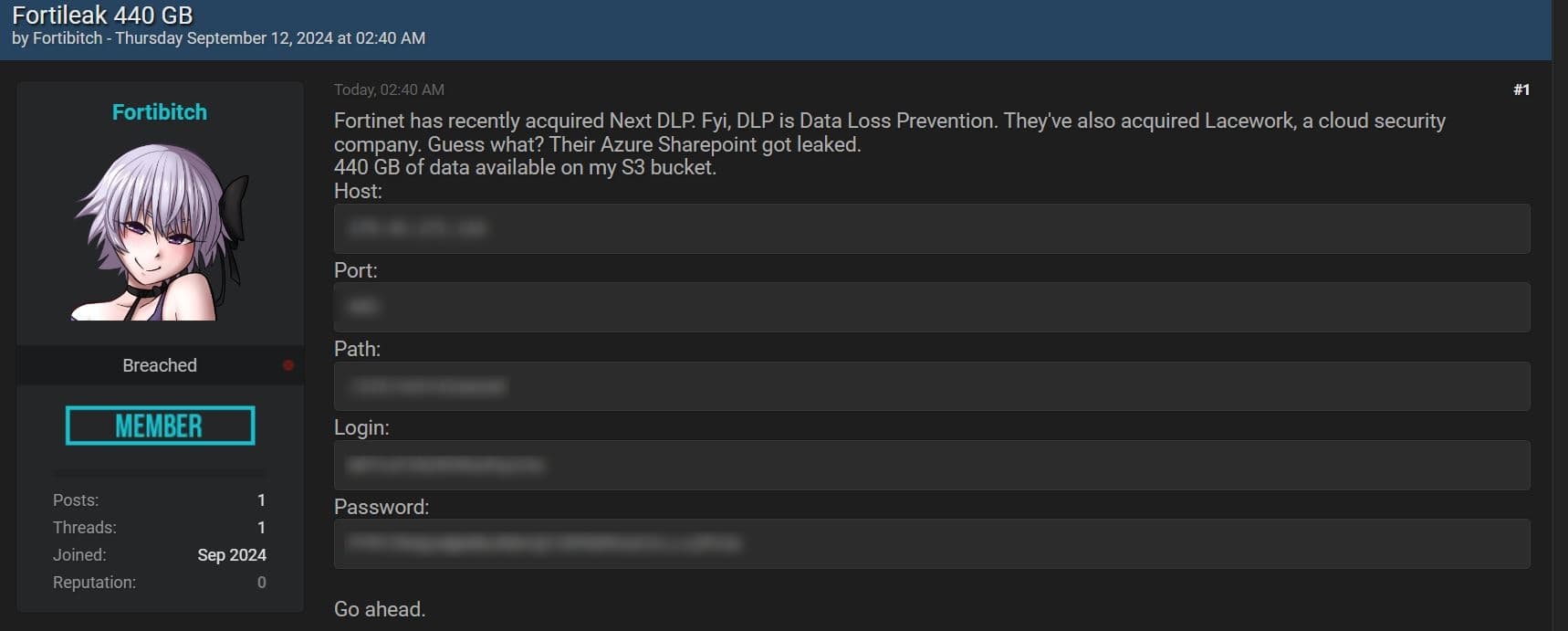

Das Cybersicherheitsunternehmen Fortinet hat eine Datenpanne bestätigt, von der einige Kundendaten betroffen waren. Anfang dieses Monats - genauer gesagt am 12. September - veröffentlichte eine Gruppe, die unter dem provokanten Namen "Fortibitch" bekannt ist, einen Datencache, von dem man annimmt, dass er von Fortinets Microsoft Azure SharePoint-Server gestohlen wurde, der zur Speicherung von Kundendaten verwendet wird. Leider haben die Bedrohungsakteure die gestohlenen Daten - in einem Amazon S3-Bucket - im Dark Web zum Download bereitgestellt, nachdem Fortinet angeblich die Lösegeldforderungen abgelehnt hatte.

Wie kommt es zu diesen Vorfällen?

Leider haben sich viele Unternehmen in letzter Zeit in einer vergleichsweise wenig beneidenswerten Situation wiedergefunden. Ganz gleich, ob es sich um eine Fehlkonfiguration von Ressourcen oder um die Kompromittierung autorisierter Zugangsdaten handelt, die schiere Breite und Größe von Cloud-Plattformen - wie in diesem Fall Microsoft Azure - bieten Bedrohungsakteuren jede Menge Möglichkeiten, einen Weg - egal welchen - in die Cloud-Erweiterung eines Unternehmens zu finden.

Fortinet hat dies mit eigenen Worten bestätigt: "Eine Person verschaffte sich unbefugten Zugang zu einer begrenzten Anzahl von Dateien, die auf Fortinets Instanz eines Cloud-basierten, gemeinsam genutzten Dateilaufwerks eines Drittanbieters gespeichert waren, darunter auch Daten, die eine kleine Anzahl von Fortinet-Kunden betrafen".

Die Analyse dieses Vorfalls ist keineswegs dazu gedacht, jemanden zu treten, wenn er am Boden liegt. Sie soll jedoch einige grundlegende Sicherheitsprinzipien hervorheben und verstärken, die den Explosionsradius ähnlicher Angriffe in Zukunft abschwächen oder zumindest verringern können.

Obwohl Fortinet noch nicht im Detail bestätigt hat, wie die nicht autorisierten Anmeldedaten kompromittiert und für den Zugriff auf den privaten Azure SharePoint-Server verwendet wurden, können Sie aufgrund einer Vielzahl ähnlicher Angriffe in der Vergangenheit davon ausgehen, dass entweder Social Engineering, das Abgreifen von Anmeldedaten und/oder Phishing-Techniken eine Schlüsselrolle bei der Erlangung dieser privilegierten Anmeldedaten gespielt haben, die den Zugang zum inneren Heiligtum von Fortinet auf Azure ermöglichen.

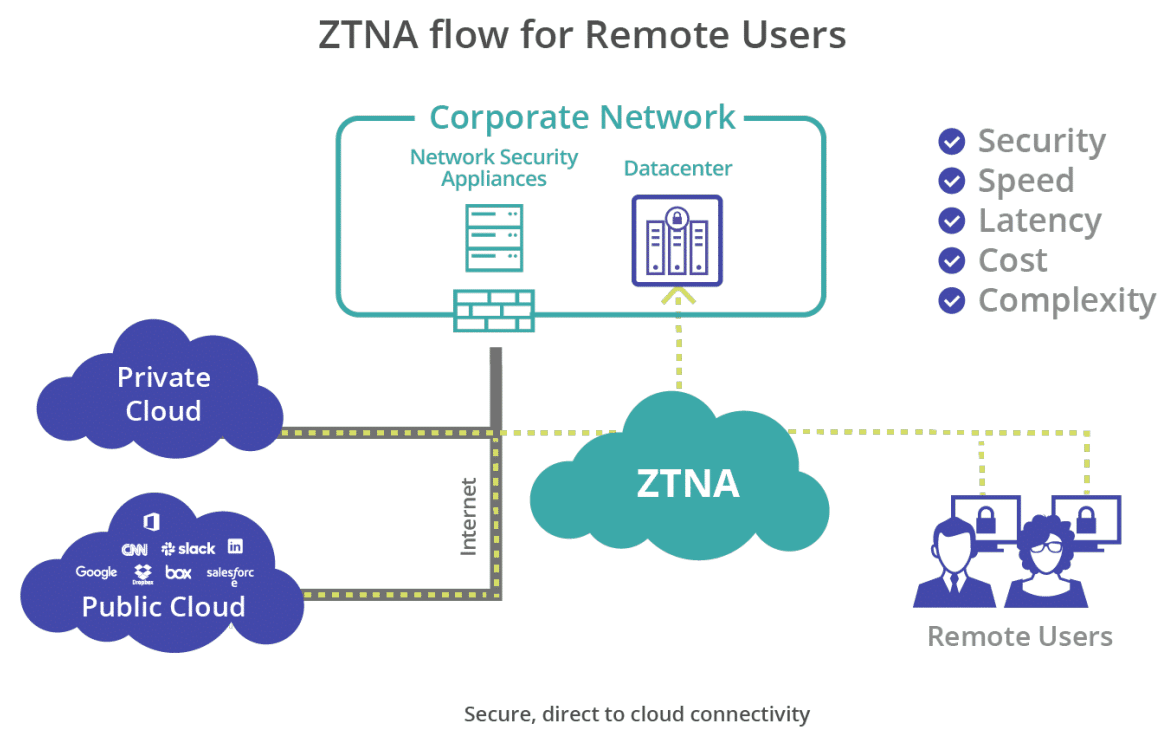

Dies unterstreicht die Bedeutung des Zero-Trust-Prinzips, bei dem die Auswirkungen kompromittierter Zugangsdaten aufgrund der Trennung und der begrenzten Rechte eines einzelnen Kontos minimal wären.

Nehmen wir an, Sie haben eine begrenzte Anzahl von privilegierten Konten, die ausschließlich Zugriff auf einen Schatz hochsensibler, in der Cloud gehosteter Kundendaten haben. In diesem Szenario spielt es keine Rolle, wie anfällig die jeweiligen Benutzer (oder ihre Konten) für Social-Engineering-Bedrohungen oder Phishing-Gelegenheiten sind. Die Realität sieht so aus, dass selbst wenn es einem Angreifer gelänge, die Zugangsdaten zu kompromittieren, vielleicht ein Session-Token oder ein authentifiziertes Cookie zu erlangen oder sogar die Mechanismen der Multi-Faktor-Authentifizierung (MFA) zu umgehen, die stärkste und mächtigste Zugriffsebene, die er hypothetisch erreichen könnte, durch das Prinzip der geringsten Privilegien extrem eingeschränkt wäre - ein zentraler Grundsatz der Zero Trust-Philosophie.

Was kann man tun?

Benutzerdaten sind zu den Kronjuwelen der digitalen Sicherheit geworden und erfordern strenge Schutzmaßnahmen. Der Verizon Data Breach Report 2024 bietet ernüchternde Einblicke und zeigt, dass menschliches Versagen für unglaubliche 68 % der Sicherheitsverletzungen verantwortlich ist, während Fehlkonfigurationen und ähnliche Probleme zu einem Drittel der Sicherheitsvorfälle beitragen. Diese Statistiken unterstreichen, wie wichtig es für Unternehmen ist, in fortschrittliche Sicherheitsmaßnahmen zu investieren, die normale Muster von Benutzeraktivitäten in ihren Netzwerken ermitteln und überwachen können. Auf diese Weise können Sicherheitsteams anomales Verhalten schnell erkennen und potenzielle Bedrohungen abwehren, bevor sie sich zu umfassenden Sicherheitsverletzungen ausweiten.

Im heutigen Klima der Cybersicherheit stellt sich nicht mehr die Frage, ob es zu einem Sicherheitsverstoß kommen wird, sondern wann. Diese Realität wird durch die zahlreichen, weltweit bekannt gewordenen Sicherheitsvorfälle deutlich, bei denen sensible Daten kompromittiert wurden. Für Unternehmen ist es unverzichtbar, vorrangig in datenschutzfreundliche Sicherheitslösungen zu investieren.

Um auf die Sicherheitsgrundlagen zurückzukommen: Die Multi-Faktor-Authentifizierung (MFA) ist nach wie vor ein wichtiges Instrument, das wo immer möglich implementiert werden sollte. Die jüngste Sicherheitslücke bei Fortinet ist eine weitere deutliche Erinnerung daran, wie statische, gültige Anmeldedaten erlangt und ausgenutzt werden können, um tieferen Zugang zur Infrastruktur eines Opfers zu erhalten - egal, ob es sich um herkömmliche Systeme vor Ort oder um cloudbasierte Plattformen wie Azure SharePoint handelt.

Der Vorfall bei Fortinet unterstreicht noch einmal, wie wichtig es ist, eine Zero Trust-Architektur einzuführen. Trotz der Implementierung von Single Sign-On (SSO) und anderen Produkten zur Zugriffsverwaltung lässt das fortgesetzte Vertrauen in statische, privilegierte Anmeldedaten - die nach wie vor ein Hauptziel für Bedrohungsakteure sind - die Tür zu den Unternehmensressourcen weit offen. Zero Trust verlässt sich nicht auf einen einzigen Authentifizierungspunkt. Stattdessen wird die Identität des Benutzers während der gesamten Sitzung kontinuierlich überprüft. Selbst wenn ein Angreifer gültige Anmeldedaten erhält, wäre es für ihn schwierig, den Zugang aufrechtzuerhalten. Und selbst wenn die Anmeldeinformationen unglücklicherweise kompromittiert werden, erhalten nicht autorisierte Benutzer nur die Mindestberechtigungen, die für die Rolle, über die sie die Kontrolle ausüben, erforderlich sind. Dies schränkt auch den potenziellen Explosionsradius und die Gefahr von Seitenbewegungen ein.

Der typische Modus Operandi von Cyberkriminellen und böswilligen Insidern besteht darin, legitimes Benutzerverhalten zu imitieren, beginnend mit dem Anmeldevorgang. Aus diesem Grund nutzt die Zero Trust-Architektur kontinuierliche Authentifizierungs- und Verhaltensprüfungen und überwacht den Kontext, den Status und die Aktivitäten des Benutzers (oder der anfragenden Einheit) über den ersten Authentifizierungspunkt hinaus.

Die Authentifizierung ist jedoch nur der Anfang. Unternehmen müssen auch sicherstellen, dass die Daten in ihren Anwendungen, Diensten oder Plattformen auf eine Weise gehandhabt und verarbeitet werden, die mit ihren Sicherheitsrichtlinien übereinstimmt. Dies erfordert die Konvergenz des Datenschutzes in Web-, Cloud- und privaten Anwendungen (ZTNA). Lösungen wie Skyhigh Security bieten eine tiefgreifende Datenprüfung und -klassifizierung mit Inline Data Loss Prevention (DLP), um den unangemessenen Umgang mit sensiblen Daten durch Remote-Benutzer zu verhindern, unabhängig von deren Standort oder Gerät.

Wenn also ein unbefugter Benutzer, der sich als jemand Privilegiertes ausgibt, plötzlich 440 GB an Daten aus der Cloud-Plattform extrahiert, möchten Sie, dass Ihre Data Loss Prevention dies zweifellos erkennt und blockiert, bevor es zu spät ist!

Durch die Vereinheitlichung von DLP und Schutz vor Bedrohungen über alle gängigen Leakage-Kanäle - einschließlich Geräte, Web, Cloud und private Apps - können Sicherheitsteams von einer durchgängigen Transparenz und Kontrolle über sensible Daten profitieren. Dieser ganzheitliche Ansatz für die Datensicherheit ist entscheidend in einer Zeit, in der Datenschutzverletzungen verheerende Folgen für Unternehmen aller Größen und Branchen haben können.

Referenzen:

Verwenden Sie Skyhigh Security?

- Nutzen Sie die Richtlinien von Private Access, um die Prinzipien von Zero Trust durchzusetzen und den verifizierten Zugriff direkt auf private Anwendungen, Web- und Cloud-Ressourcen zu kontrollieren.

- Definieren Sie Geräteprofile und Posture Assessments für verwaltete/unverwaltete Geräte, die intern oder extern Zugriff auf Unternehmensressourcen anfordern.

- Aktivieren Sie Konfigurationsprüfungen, um Fehlkonfigurationen zu entdecken, bevor sie ausgenutzt werden, und überwachen Sie Dienste, die ungehindertem Zugriff ausgesetzt sind.

- Bewerten Sie Benutzeraktivitäten, die über die erste Anmeldung hinausgehen, um Benutzerbewegungen, Verhaltensweisen, Zugriff auf Unternehmensdienste, Standorte und viele andere potenzielle Anomalien zu erfassen.

- Sperren Sie nicht verwaltete Geräte, erzwingen Sie Multi-Faktor-Authentifizierung und viele andere kontextbezogene Zugriffsrichtlinien, um die erfolgreiche Wiederverwendung gestohlener Anmeldedaten für Cloud-Anwendungen zu verhindern.

Rodman Ramezanian verfügt über mehr als 11 Jahre Erfahrung in der Cybersicherheitsbranche und ist als Enterprise Cloud Security Advisor verantwortlich für technische Beratung, Enablement, Lösungsdesign und Architektur bei Skyhigh Security. In dieser Funktion konzentriert sich Rodman Ramezanian hauptsächlich auf die australische Bundesregierung, das Verteidigungsministerium und Unternehmen.

Rodman ist spezialisiert auf die Bereiche Adversarial Threat Intelligence, Cyberkriminalität, Datenschutz und Cloud-Sicherheit. Er ist ein vom Australian Signals Directorate (ASD) anerkannter IRAP-Assessor und besitzt derzeit die Zertifizierungen CISSP, CCSP, CISA, CDPSE, Microsoft Azure und MITRE ATT&CK CTI.

Rodman hat eine ausgeprägte Leidenschaft dafür, komplexe Sachverhalte in einfachen Worten zu formulieren und so dem Durchschnittsbürger und neuen Sicherheitsexperten zu helfen, das Was, Warum und Wie der Cybersicherheit zu verstehen.

Höhepunkte des Angriffs

- Am 12. September 2024 tauchte auf dem Dark-Web-Marktplatz BreachForums ein Bedrohungsakteur auf, der behauptete, in den Microsoft Azure SharePoint-Server von Fortinet eingedrungen zu sein und bis zu 440 GB an Daten erhalten zu haben.

- Der Bedrohungsakteur teilte Zugangsdaten zu einem S3-Bucket mit, das angeblich die gestohlenen Daten enthielt, und gab an, dass Fortinet sich weigerte, ein Lösegeld zu zahlen, um die Freigabe der Daten zu verhindern.

- Fortinet bestätigte später, dass "eine Person sich unbefugten Zugriff auf eine begrenzte Anzahl von Dateien verschafft hat, die auf Fortinets Instanz eines Cloud-basierten, gemeinsam genutzten Dateilaufwerks eines Drittanbieters gespeichert waren, das begrenzte Daten in Bezug auf eine kleine Anzahl von Fortinet-Kunden enthielt.

- Nach Angaben von Fortinet enthielt der fragliche Cloud-Speicher eine kleine Menge an Daten, die weniger als 0,3 % der Kunden von Fortinet betraf. Nach einer Untersuchung fand das Unternehmen keine Beweise für böswillige Aktivitäten, die sich auf Kunden auswirkten, oder für eine Unterbrechung des Betriebs, der Produkte oder Dienstleistungen aufgrund des Vorfalls.

- Weitere Einzelheiten darüber, wie genau die Zugangsdaten und das/die betroffene(n) Konto/Konten kompromittiert wurden, sind derzeit noch nicht bekannt und werden von Fortinet auch nicht gemeldet.