موارد

استبدال الشبكة الافتراضية الخاصة التقليدية باستخدام Skyhigh Private Access (ZTNA)

بقلم ساوراف رايجورو - مدير أول المنتجات, Skyhigh Security

8 مايو 2024 4 قراءة دقيقة

في هذه المدونة، سنتحدث في هذه المدونة عن كيفية تحديث المؤسسات لاتصال القوى العاملة عن بُعد والوصول إليها باستخدام Skyhigh Private Accessوهو الحل Zero Trust Network Access لاستبدال الشبكات الافتراضية الخاصة التقليدية. من خلال ميزات مثل الوصول على مستوى الشبكة و UDP، يمكّن Skyhigh Private Access المؤسسات من الاستغناء عن الشبكة الافتراضية الخاصة التقليدية الخاصة بها، والانتقال إلى الأمان المدرك للبيانات للتطبيقات الخاصة.

لقد تطورت القوى العاملة الحديثة منذ بداية الزمن، وكان من مسؤوليتنا أن نتطور مع احتياجاتهم المتزايدة لتزويدهم بحلول سريعة وآمنة. قبل الجائحة، كانت معظم القوى العاملة تعمل في المقام الأول من مكاتب مخصصة (داخل الشركة)، ثم تطورت لاحقاً إلى العمل عن بُعد أثناء الجائحة، والآن مع وجود نظام هجين هو القاعدة. ومن ثم، كان لا بد من تغيير مشهد تكنولوجيا المعلومات لتوفير حلول وصول عن بُعد سلسة وآمنة وقابلة للتطوير للوصول إلى تطبيقات الأعمال من قبل العاملين في أي وقت ومن أي مكان في العالم ومن أي جهاز.

وقد تحول الوصول أيضًا بشكل متزايد من الوصول المُدار إلى الوصول غير المُدار، مما يعني أن أجهزة BYOD ودعم الأجهزة غير المُدارة مطلوب أيضًا في مشهد تكنولوجيا المعلومات هذا. ومع ذلك، فإن هذا المستوى من الأمان والدعم لا توفره الشبكات الافتراضية الخاصة التقليدية.

بالنسبة إلى نموذج العمل من أي مكان، يصبح من الضروري ترحيل التطبيقات وأعباء العمل إلى السحابة، نظرًا للحاجة إلى

→ الوصول إلى البيانات والتطبيقات بسرعة عالية ووقت استجابة منخفض

→ التعاون السلس بين العاملين والشركاء والبائعين والعملاء

→ الوصول الآمن إلى تطبيقات الأعمال المستضافة في السحابة أو مراكز بيانات الشركة

استخدمت المؤسسات حلول VPN التقليدية واتجهت نحو حلول VPN التقليدية لتلبية هذا الطلب المتزايد من قواها العاملة الهجينة. ولكن هناك تحديات كبيرة تواجهها الشبكات الافتراضية الخاصة التقليدية، مثل فشل الامتثال، وقابلية التوسع المحدودة والمكلفة، وعدم كفاءة وبطء توجيه حركة المرور، وانخفاض الضوابط الأمنية، وارتفاع تكلفة العمليات وتعقيدها.

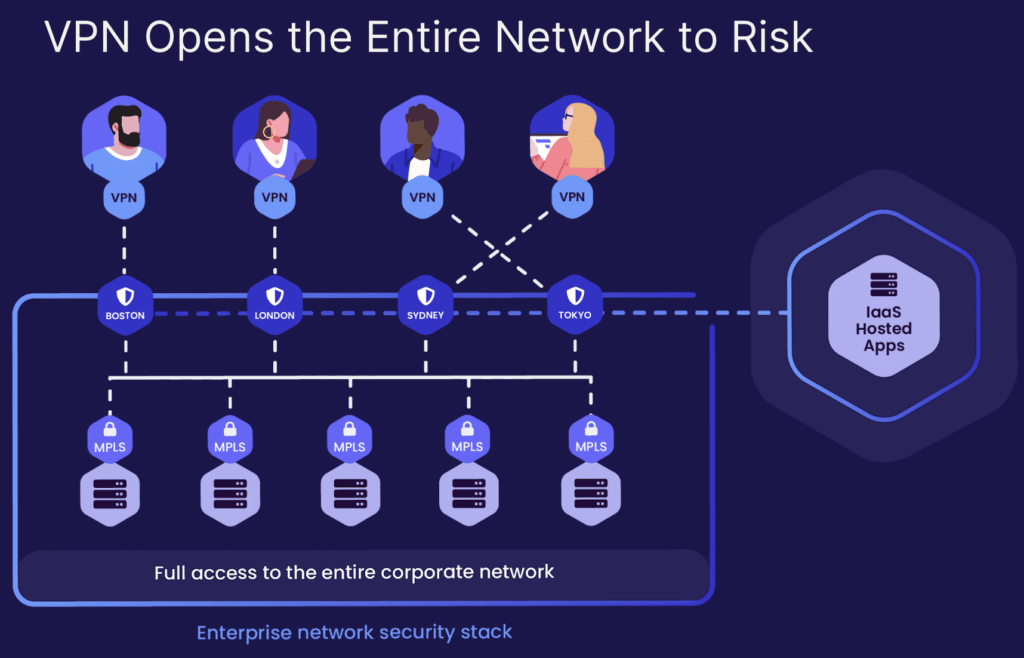

وتتمثل حالات استخدام الشبكات الافتراضية الخاصة التقليدية في عمليات تسجيل الدخول عن بُعد، والصوت عبر بروتوكول الإنترنت (VOIP)، واستكشاف الأخطاء وإصلاحها عن بُعد، وتحديثات الأجهزة والطابعات، والوصول إلى تطبيقات الأعمال، على سبيل المثال لا الحصر. لتلبية هذا الطلب المتزايد على تحديات القوى العاملة الهجينة، فإن الشبكات الافتراضية الخاصة التقليدية ليست الخيار الصحيح للتكنولوجيا في المقام الأول لأنها غير قابلة للتطوير بطبيعتها، فهي توفر إمكانية الوصول إلى الشبكة للمؤسسة بأكملها مما قد يؤدي إلى حركة التهديدات الجانبية، وتتطلب البنية التحتية من المؤسسات إنفاق الكثير من رأس المال للبناء والصيانة. وبالإضافة إلى التناسب العكسي بين زمن الاستجابة والتكلفة، فإن الثقة في الشبكات الافتراضية الخاصة هي أيضاً عامل رئيسي يدعو للقلق، حيث تعتمد الشبكات الافتراضية الخاصة على الثقة الضمنية، مما يحد من متطلبات القوى العاملة الحديثة.

في هذا السيناريو بالذات، يجب على المؤسسات أن تتبنى وتتحرك نحو Zero Trust Network access (ZTNA) لحل احتياجات القوى العاملة الحديثة مثل الشبكات الافتراضية الخاصة عن بُعد والهجينة وليس التقليدية. تُعد الثقة الصفرية (Zero Trust) رحلة وكمبدأ، فهي تبتعد عن المحيط الثابت القائم على الشبكة للتركيز على المستخدمين والأصول والموارد. على عكس الشبكات الافتراضية الخاصة التقليدية التي تتيح الوصول إلى الموارد على مستوى الشبكة، تؤمن Zero Trust بتوفير الوصول على مستوى التطبيق.

تتمثل المبادئ الرئيسية لـ ZTNA في عدم الثقة أبدًا والتحقق دائمًا، وإزالة الثقة الضمنية للشبكة الافتراضية الخاصة، وتقليل تكلفة الشبكة ورأس المال والتعقيد ومنع حركة التهديدات الجانبية، وتوفير وصول أسرع إلى التطبيقات.

يوفر Skyhigh Private Access هذه المبادئ الأساسية لعدم الثقة لتوفير الوصول إلى تطبيقات وشبكات الأعمال. وهو يدعم:

→ سعة سحابية غير محدودة وموزعة مع وقت تشغيل بنسبة 99.99%

→ تغطية أجهزة غير مُدارة تدعم الأجهزة المحمولة و BYOD

→ فحص مضاد للبرامج الضارة

→ حماية البيانات المدمجة مع المسح الضوئي المضمن DLP

→ الحماية من التهديدات من خلال الاستفادة من جلسات التصفح المعزولة على RBI للتخفيف من المخاطر

→ التحقق من الموقف والمصادقة استنادًا إلى تكامل IDP، MFA

→ المشاهدات والإجراءات الموحدة على منصة واحدة متقاربة بالكامل

علاوة على ذلك، يدعم Skyhigh Private Access مجموعات مرنة من الشبكة والتطبيق والشبكة + التطبيق لتمكين الوصول على مستوى الشبكة مع الالتزام بمبادئ انعدام الثقة لتحقيق انتقال سلس من حلول الشبكات الافتراضية الخاصة التقليدية. لتعريف الوصول إلى شبكة واسعة مثل الشبكة الافتراضية الخاصة التقليدية، ندعم التطبيقات والشبكات التي يمكن تعريفها كنطاقات أحرف البدل والشبكات الفرعية وعناوين IP والمضيفين والنطاقات مع منافذها/ نطاقات المنافذ الخاصة بها. بالإضافة إلى دعم حركة مرور TCP، فإننا ندعم أيضًا UDP نظرًا لأن معظم محتوى التطبيقات الخاصة يتزايد ويتجه نحو UDP لتوجيه حركة المرور وإدارتها. يمكن للمؤسسات أن تستفيد بشكل كبير من ZTNA لأنه يحل العديد من التحديات التي تواجهها الشبكات الافتراضية الخاصة التقليدية كما تم تسليط الضوء عليه سابقًا مثل رأس المال والحركات والإدارة وقابلية التوسع وما إلى ذلك.

بالإضافة إلى الوصول على مستوى الشبكة لزيادة سهولة الانتقال إلى ZTNA، يدعم Skyhigh Private Access المؤسسات لاكتشاف التطبيقات الخاصة في شبكات العملاء. باستخدام اكتشاف التطبيقات، يمكن بسهولة عرض الموارد التي يتم الوصول إليها من قبل العاملين (المستخدمين). وفي نهاية المطاف، يمكن إضافة التطبيقات الخاصة المكتشفة كتطبيقات خاصة حسب طلب المسؤولين.

يعد ZTNA هو الطريق للمضي قدماً لأسباب عديدة وفقاً لشركة Gartner®"ستتم خدمة ما لا يقل عن 70% من عمليات نشر الوصول عن بُعد الجديدة بشكل أساسي عن طريق ZTNA بدلاً من خدمات VPN بحلول عام 2025 - بعد أن كانت أقل من 10% في نهاية عام 20211." ووفقًا لمصادر مطلعة في مجال الأمن السيبراني، كشفت النتائج أن 90% من المؤسسات تشعر بالقلق من أن الجهات الخارجية التي تعمل كباب خلفي محتمل للمهاجمين إلى شبكتهم من خلال الوصول إلى الشبكات الافتراضية الخاصة2. وفقًا لشركة Gartner®"استمر سوق ZTNA في النضج والنمو السريع، حيث تتوقع نموًا سنويًا بنسبة 87% و51% نموًا سنويًا في عامي 2022 و2023 على التوالي3". تُظهر هذه الإحصائيات بوضوح أن المستقبل يتجه بقوة نحو حلول ZTNA لتحل بسرعة محل الشبكات الافتراضية الخاصة للوصول عن بُعد للوصول إلى التطبيقات.

هل تريد معرفة المزيد؟ يمكنك طلب عرض توضيحي لمزيد من المعلومات عن Skyhigh Private Access.

مضامين ذات صلة

المدونات الرائجة

السمات التي يجب على كل مسؤول أمن المعلومات تتبعها اليوم

سارانغ وارودكار 18 فبراير 2026

من متطلبات DPDPA إلى رؤية البيانات: ضرورة DSPM

نيهاريكا راي وسارانغ وارودكار 12 فبراير 2026

Skyhigh Security 2025: تحكم أكثر دقة، رؤية أوضح، وإجراءات أسرع عبر البيانات والويب والسحابة

Thyaga Vasudevan 21 يناير 2026

المخاطر الخفية لـ GenAI التي قد تكلف شركتك الملايين (وكيفية إصلاحها اليوم)

جيسي غريندلاند 18 ديسمبر 2025

Skyhigh Security : 2026 هو العام الذي ستفرض فيه الذكاء الاصطناعي خطة جديدة لأمن المؤسسات

ثياغا فاسوديفان 12 ديسمبر 2025