موارد

حماية البيانات باستخدام Skyhigh Securityمطابقة البيانات الدقيقة الموحدة

بقلم هاري براساد ماريسوامي - إدارة المنتجات ، Skyhigh Security

21 نوفمبر 2022 3 قراءة دقيقة

تظهر الأبحاث أن المؤسسات الحديثة تستثمر أكثر في حماية البيانات الأكثر حساسية من التسلل إلى التطبيقات والمستخدمين والأجهزة غير المصرح بها. في حين أن هناك العديد من الطرق التي data loss prevention (DLP) يمكن للمسؤولين تكوين السياسات لحماية هذه البيانات ، ولا يزال هناك تسرب للبيانات نسمع عنه. قد يكون هذا مروعا للمؤسسات المالية أو القائمة على الرعاية الصحية التي تسعى جاهدة لحماية بيانات عملائها الخاصة وبالتالي المخاطرة بالامتثال للوائح القياسية مثل GDPR و HIPPA وما إلى ذلك.

اختيار حل DLP المناسب

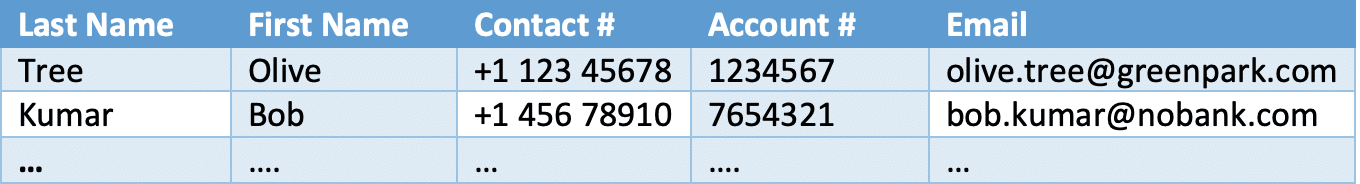

تتضمن بعض الأساليب الشائعة لتحديد قواعد DLP بناء قاموس كبير للكلمات الرئيسية أو المصطلحات ، وصياغة تعبيرات منتظمة معقدة لمطابقة جميع أنواع البيانات المتعلقة بمعلومات التعريف الشخصية الحساسة (PII) هذه التقنيات فعالة في الأماكن التي توجد بها أنواع بيانات قياسية مثل قائمة عناوين IP أو معيار ISO لتنسيقات البيانات حيث يمكن تطبيق التعبيرات العادية. لا تتناسب مع الغرض عندما تتطلع المؤسسات إلى منع فقدان سجلات العملاء أو معلومات تحديد الهوية الشخصية الحساسة حيث يمكن أن تكون هناك أشكال / تنسيقات جديدة للبيانات التي تتهرب من هذه السياسات مما يتسبب في تسرب البيانات. على سبيل المثال ، يمكن تخزين بيانات معلومات تحديد الهوية الشخصية لعملاء المؤسسة المالية في قاعدة بيانات كسجلات بتنسيق صف وعمود ويجب حماية ذلك من التسلل لمنع تسرب البيانات المحتمل. مطابقة البيانات الدقيقة (EDM) هي تقنية DLP يمكن أن تلعب دورا حاسما في مثل هذه السيناريوهات.

كيف يعمل EDM من Skyhigh

يعمل EDM عن طريق أخذ بصمات كميات كبيرة من البيانات المنظمة المنظمة كصفوف وأعمدة. Skyhigh Security، بمجرد تثبيتها على الخادم المحلي المحلي للعميل، يتم استخدامها لبصمة مخازن البيانات الكبيرة هذه بمليارات الخلايا وتحميل بصمات الأصابع المدربة بأمان إلى Cloud DLP باستخدام تقنيات بصمات الأصابع المبتكرة الرائدة في الصناعة. يساعد هذا في نشر قواعد حماية البيانات بشكل أسرع باستخدام مجموعات بيانات بصمات الأصابع الكبيرة هذه بكفاءة لحماية البيانات الأكثر حساسية في شكلها الدقيق. على سبيل المثال، Skyhigh Securityيمكن لأداة بصمة الإصبع تدريب جدول قاعدة بيانات يتكون من بيانات "بأي لغة" وينتشر عبر حوالي 6 مليارات خلية في حوالي ست ساعات ، وهو أسرع بكثير مقارنة ببعض البائعين الرائدين الآخرين.

تسمى أيضا بصمات الأصابع المنظمة ، ويمكن بعد ذلك استخدام بصمات EDM كمعيار لمطابقة المحتوى في تصنيفات البيانات ، والتي تساعد بعد ذلك في منع استخراج البيانات حيث تتم مطابقة بصمات الأصابع بدقة. بفضل إمكانات المطابقة الدقيقة ، فإنه لا يزيل العبء اليدوي على مسؤولي DLP لصياغة تعبير منتظم معقد بعناية فحسب ، بل يوفر أيضا أعلى مستوى من الالتزام بالامتثال للمؤسسات.

حل EDM موحد حقيقي

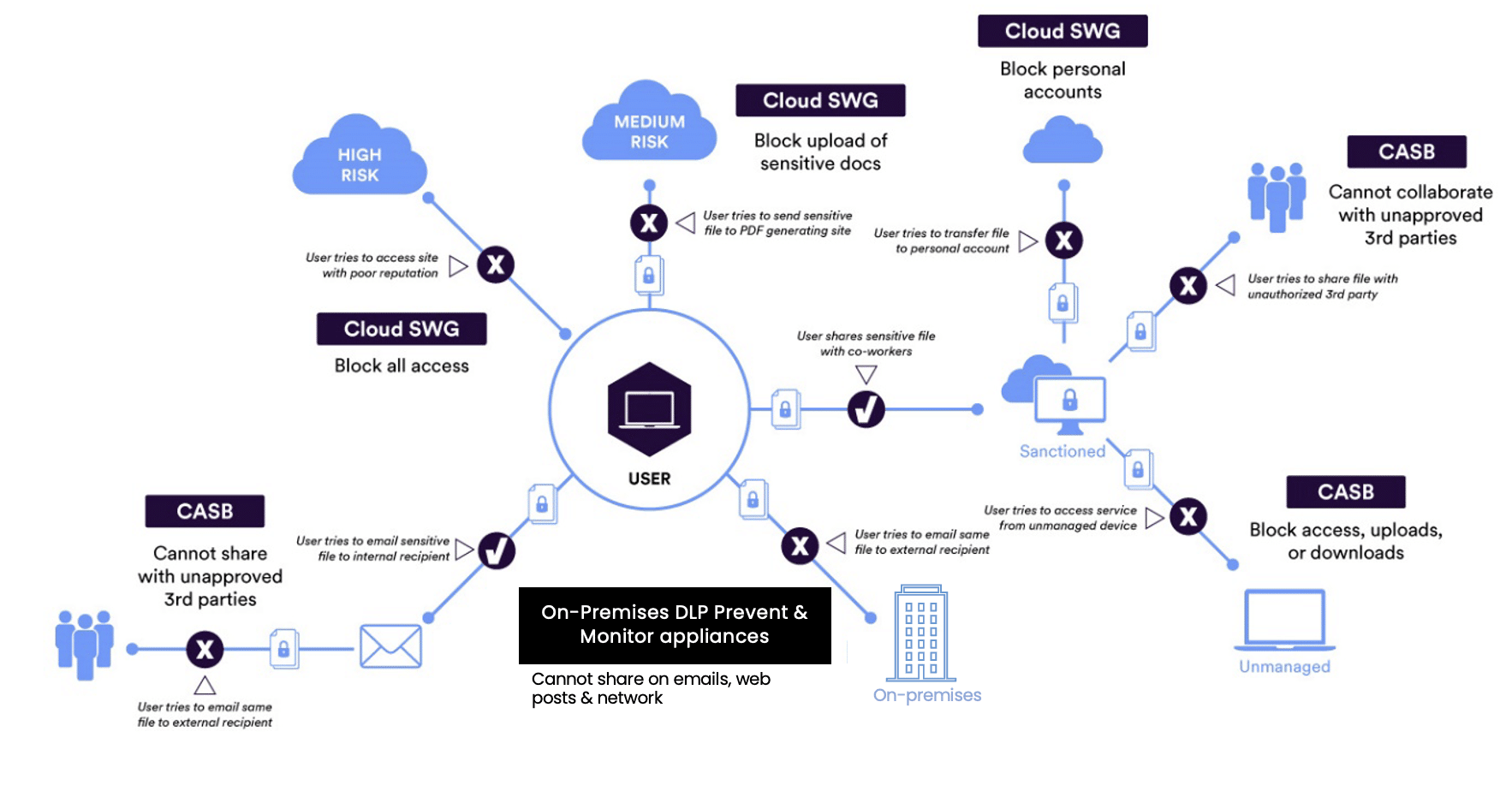

مع حل حماية البيانات متعدد المتجهات من Skyhigh حقا لSecurity Service Edge(SSE) ، يمكن استخدام بصمات الأصابع المهيكلة الموحدة ل EDM التي تم تدريبها مرة واحدة (يدويا عبر أداة تكامل DLP أو عبر أتمتة واجهة برمجة التطبيقات المجدولة) كجزء من "التصنيفات الشائعة" لسياسات DLP لحماية البيانات التي يتم استخراجها عبر مختلف المتجهات ، بما في ذلك:

- الخدمات السحابية عالية المخاطر

- الخدمات السحابية المسموح بها

- الخدمات السحابية الخاضعة للعقوبات

- البريد الإلكتروني

- التطبيقات الخاصة

- حركة مرور الشبكة المحلية

لتوفير حماية البيانات عبر جميع متجهات التسلل، تعمل حماية DLP بشكل متسق عبر جميع أوضاع النشر ل SSE، بما في ذلك الوكيل الأمامي وواجهة برمجة التطبيقات والوكيل العكسي وSMTP.

في حين أن حماية البيانات في الوقت الفعلي أمر بالغ الأهمية ، فمن المهم بنفس القدر أن تدرك الشركات مكان تخزين بياناتها الحساسة ومن يمكنه الوصول إليها. Skyhigh Securityيسمح فحص DLP عند الطلب (ODS) للمؤسسات بجدولة وتشغيل عمليات فحص DLP للبيانات الثابتة على الخدمات السحابية وعلب بريد البريد الإلكتروني للمؤسسات ومشاركات الشبكة المحلية. وتخول عمليات المسح الضوئي لنظام الوثائق الرسمية استخدام بصمات الأصابع المنظمة لاكتشاف البيانات الحساسة وتصنيفها باستخدام الملصقات المناسبة.

أخيرا Skyhigh Securityوحدة التحكم الموحدة لإدارة الحوادث بمثابة جزء واحد من الزجاج لمساعدة مسؤولي DLP على إدارة جميع الانتهاكات المتعلقة بالبيانات بسهولة عبر تطبيقات تكنولوجيا المعلومات الخاضعة للعقوبات وتطبيقات Shadow IT. توفر الحوادث المتعلقة بانتهاكات EDM لكل من التطبيقات الخاضعة للعقوبات وتطبيقات Shadow-IT تحليلات مفصلة من خلال إظهار أبرز المطابقات كمقتطفات من المستندات.

انقر هنا للبدء مع Skyhigh Securityإمكانية مطابقة البيانات الدقيقة الموحدة لحماية البيانات ، تعرف على كيفية إنشاء بصمات الأصابع وأتمتة العملية لأي تغييرات في قاعدة البيانات.

العودة إلى المدوناتمضامين ذات صلة

المدونات الرائجة

السمات التي يجب على كل مسؤول أمن المعلومات تتبعها اليوم

سارانغ وارودكار 18 فبراير 2026

من متطلبات DPDPA إلى رؤية البيانات: ضرورة DSPM

نيهاريكا راي وسارانغ وارودكار 12 فبراير 2026

Skyhigh Security 2025: تحكم أكثر دقة، رؤية أوضح، وإجراءات أسرع عبر البيانات والويب والسحابة

Thyaga Vasudevan 21 يناير 2026

المخاطر الخفية لـ GenAI التي قد تكلف شركتك الملايين (وكيفية إصلاحها اليوم)

جيسي غريندلاند 18 ديسمبر 2025

Skyhigh Security : 2026 هو العام الذي ستفرض فيه الذكاء الاصطناعي خطة جديدة لأمن المؤسسات

ثياغا فاسوديفان 12 ديسمبر 2025