موارد

إنتليجنس دايجست

تيكيت ماستر إنكور: كيف اخترق "الصيادون اللامعون" العرض

مجموعة التهديد الدولية المزعوم مسؤوليتها عن سرقة ملايين من سجلات العملاء

بقلم رودمان رامزانيان - مستشار أمان السحابة للمؤسسات

يوليو 11, 2024 يوليو 2024 7 دقائق للقراءة

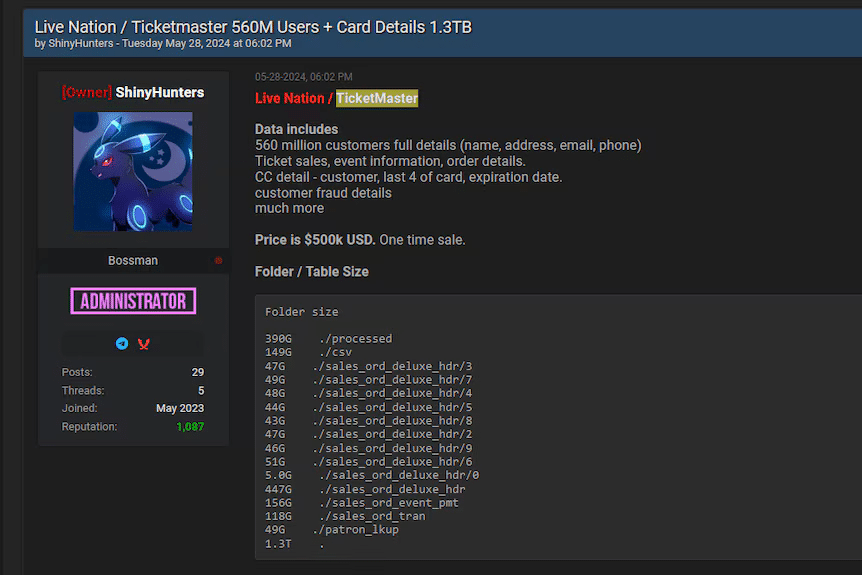

على أحد المنتديات السرية على الإنترنت (عودة أخرى لمنتديات الاختراق من جديد)، تقوم مجموعة القرصنة ShinyHunters حاليًا بالإعلان عما يزعمون أنه 1.3 تيرابايت من بيانات عملاء Ticketmaster.

جماعة ShinyHunters (المعروفة أيضاً باسم ShinyCorp) هي نقابة عالمية للجرائم الإلكترونية ظهرت لأول مرة في عام 2020. وسرعان ما اكتسبت هذه المجموعة سمعة سيئة لتنفيذها العديد من عمليات اختراق البيانات البارزة. على الرغم من لقبها الغريب المستمد من بوكيمون الذي يوحي بأنها مجموعة من الهواة الأبرياء، إلا أن ShinyHunters متورطة بشدة في المخالفات الرقمية، مع التركيز على استخراج واستثمار مستودعات البيانات الواسعة النطاق.

تتغلغل عمليات هذه النقابة في شبكة الإنترنت المظلمة، وهي منطقة على شبكة الإنترنت تؤوي العديد من المؤسسات غير القانونية. ويُزعم أن مجموعة التهديد الدولية هذه مسؤولة عن بعض من أهم عمليات الاختراق البارزة لقواعد البيانات الواسعة النطاق في الآونة الأخيرة.

والآن، يؤكدون حيازتهم للمعلومات الشخصية لـ 560 مليون عميل من عملاء Ticketmaster في جميع أنحاء العالم ويعرضونها للبيع مقابل 500,000 دولار أمريكي في صفقة شراء واحدة.

وقد اكتسبت مجموعة ShinyHunters سمعة طيبة في مجال تقنيات الاختراق الرقمي المتطورة وعمليات الاختراق واسعة النطاق للبيانات. يمزج نهج المجموعة في القرصنة بين التخطيط المنهجي والتنفيذ الماكر، حيث تستخدم مجموعة من الاستراتيجيات لاختراق واستغلال نقاط الضعف في البنى التحتية الرقمية.

تتضمن طريقة عمل ShinyHunters النموذجية ما يلي:

- تنظيم حملات الخداع من خلال نشر مخططات تصيد احتيالي متطورة تهدف إلى إغراء الضحايا برسائل بريد إلكتروني احتيالية لالتقاط بيانات اعتماد تسجيل الدخول.

- استهداف التخزين السحابي غير الآمن للاستفادة من تخزين البيانات غير المحمي بشكل جيد على الإنترنت، وهو ما يشبه الإغارة على خزائن رقمية غير محمية.

- التسلل إلى منصات الويب وأدوات التطوير واختراقها واختراقها، وغالبًا ما يتم سرقة تفاصيل تسجيل الدخول أو مفاتيح واجهة برمجة التطبيقات (API) لسرقة البيانات القيّمة.

- التدقيق في مستودعات GitHub للتدقيق في مستودعات التعليمات البرمجية للشركة بحثاً عن ثغرات يمكن استغلالها، مما قد يمنح وصولاً غير مصرح به إلى قاعدة البيانات.

- تحقيق الربح من خلال شبكات سرية للربح من خلال تداول البيانات المسروقة في أسواق الإنترنت الغامضة، التي تلبي احتياجات المشترين الذين يبحثون عن معلومات غير مشروعة.

لماذا تحدث هذه الحوادث؟

يُزعم أن المهاجمين حصلوا على بيانات اعتماد تسجيل الدخول من أحد موظفي Snowflake باستخدام برمجيات خبيثة لسرقة المعلومات. وبعد الحصول على إمكانية الوصول، أنشأ المهاجمون رموز جلسة باستخدام بيانات الاعتماد المسروقة. بعد ذلك، تم استخدام هذه الرموز لاستخراج كميات كبيرة من بيانات العملاء من أنظمة Snowflake.

ومنذ وقوع الهجوم، دحضت شركة Snowflake أي إشارة إلى وجود ثغرة أمنية أو سوء تهيئة داخل منصتها، مؤكدة أن الاختراق ناجم عن اختراق بيانات اعتماد العميل وليس عن أي ثغرة أمنية من جانب الشركة. ومما زاد الطين بلة، أن الحساب المتأثر الذي تم اختراقه كان يفتقر إلى المصادقة متعددة العوامل (MFA)، مما سمح للمهاجمين بتسجيل الدخول كما لو كانوا مستخدمين شرعيين وموثوقين.

وفقًا لتقرير مانديانت بعد الحادث، لم يقتصر الأمر على أن الحسابات المستهدفة لم تكن مزودة بضوابط أمان MFA فحسب، بل إن بعض بيانات الاعتماد المستخدمة في الحملة تم اختراقها منذ عام مضى. وهذا يؤكد على التدقيق المتزايد الذي يركز على مستخدمين محددين وهوياتهم وبيانات اعتمادهم التي تعتبر "موثوقة" بما يكفي لمنحهم إمكانية الوصول غير المصرح به، مما يسمح بالسرقة المدمرة لمئات الملايين من سجلات العملاء.

داخل معظم المؤسسات، لا تزال كلمات المرور مستخدمة على نطاق واسع، ومن المرجح أن تظل دعامة أمنية أساسية لبعض الوقت في المستقبل. والسؤال هو ما إذا كان لا يزال من الممكن استخدام كلمات المرور كوسيلة موثوق بها للمصادقة.

تتبنى المؤسسات بشكل متزايد حلولاً لا تعتمد على كلمات المرور لتعزيز الأمن السيبراني من خلال نهج انعدام الثقة، مما يقلل من مخاطر الاختراقات الناجمة عن سرقة بيانات الاعتماد. لا يوفر الاعتماد على كلمات المرور فقط ضمان الهوية الضروري، مما يشكل مخاطر أمنية كبيرة. قبل الانتقال بعيداً عن كلمات المرور، من الضروري فهم الخطوات المطلوبة، بدءاً من تدابير المصادقة القوية. غالبًا ما يبدأ تطبيق Zero Trust بشكل انتقائي في البنية التحتية لتكنولوجيا المعلومات ويتوسع تدريجيًا، بما يتماشى مع دورات تحديث التكنولوجيا لإدارة التكاليف بكفاءة. يجب أن يكون تبني الثقة الصفرية والاستغناء عن كلمات المرور أولوية قصوى لتعزيز دفاعات الأمن السيبراني وحماية الموارد الحيوية بشكل أكثر فعالية.

ما الذي يمكن عمله؟

الحقيقة هي أن بيانات اعتماد المستخدم هي جواهر تاج الأمن الرقمي وتتطلب حماية صارمة. يشير تقرير اختراق البيانات لعام 2024 الصادر عن شركة Verizon إلى أن الخطأ البشري يتسبب في 68% من الاختراقات، بينما يتسبب سوء التهيئة والمشكلات ذات الصلة في ثلث الاختراقات. بالنظر إلى هذه الإحصائيات، من الضروري الاستثمار في التدابير الأمنية التي تحدد النمط الطبيعي لنشاط المستخدم داخل شبكة شركتك. تمكّن هذه الاستراتيجية موظفي الأمن من تحديد السلوك غير الاعتيادي بسرعة ومعالجة التهديدات المحتملة قبل أن تتطور إلى خروقات واسعة النطاق.

في بيئة التهديدات الحالية، لا يتعلق الأمر بما إذا كان الاختراق سيحدث أم لا، بل متى سيحدث. عندما تضع في اعتبارك عدد الحوادث الأمنية البارزة على مستوى العالم التي تنطوي على خروقات للبيانات الحساسة، فمن الضروري إعطاء الأولوية للاستثمار في منصة أمنية شاملة مدركة للبيانات. علاوةً على ذلك، من الضروري تنمية عقلية الوعي الأمني في جميع أنحاء مؤسستك بأكملها. فالأمن مسؤولية الجميع ولا يقتصر على فريق الأمن فقط.

تُعد المصادقة الفنلندية (MFA) عنصراً أساسياً من عناصر الأمان القوية، وينبغي استخدامها حيثما أمكن. ويُعد اختراق Ticketmaster مثالاً آخر على كيفية اختراق بيانات الاعتماد الثابتة الصالحة (مزيج من اسم المستخدم وكلمة المرور) واستغلالها للوصول إلى البنية التحتية للمؤسسة المستهدفة، سواء في المقر أو في السحابة (كما نرى هنا مع منصة Snowflake القائمة على السحابة).

تؤكد حادثة اختراق بيانات Ticketmaster والحوادث ذات الصلة على أهمية اعتماد بنية انعدام الثقة. يعكس هذا الحادث مشكلة واسعة الانتشار في القطاع حيث تتجاهل المؤسسات دمج أمن تطبيقات SaaS في استراتيجياتها الأمنية الشاملة. وعلى الرغم من تطبيق تسجيل الدخول الأحادي (SSO) وأدوات إدارة الوصول الأخرى، لا تزال بيانات الاعتماد الثابتة في مرمى التهديدات، مما يترك الباب الأمامي مفتوحاً على مصراعيه أمام الجهات الفاعلة السيئة التي تضع عينها على أصول البيانات الحيوية للمؤسسة.

وسواء حاول أحد مجرمي الإنترنت سرقة بيانات اعتماد الموظف أو حاول أحد المطلعين الخبيثين الاستيلاء على بيانات الشركة، فإن هذه الجهات الفاعلة السيئة تبدأ عادةً عمليتها بالقيام بما يقوم به المستخدم: تسجيل الدخول. لهذا السبب تستفيد Zero Trust من المصادقة المستمرة والتحقق من الموقف، والتي تتضمن مراقبة سياق المستخدم (أو الجهة الطالبة) وحالته وأنشطته بعد نقطة المصادقة الأولية.

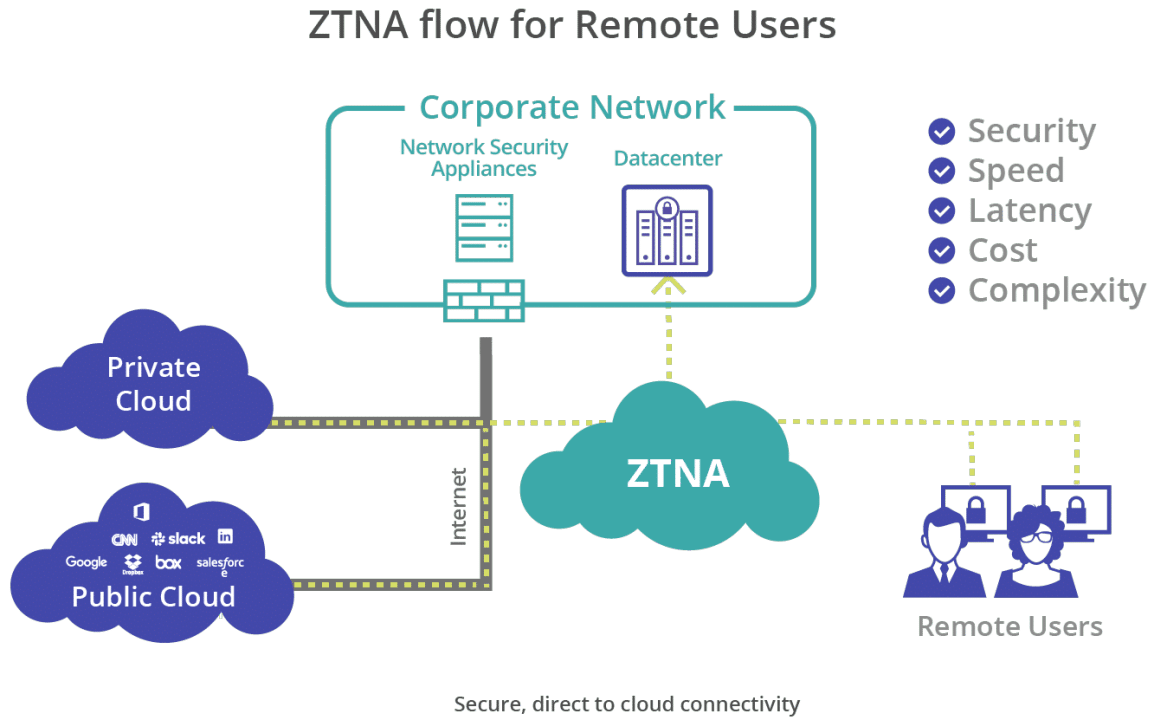

بالإضافة إلى المصادقة الصحيحة والمتحقق منها، ما هي الأدوات أو العمليات الأخرى التي تستخدمها لضمان التعامل مع البيانات داخل تطبيقاتك أو خدماتك أو منصتك السحابية واستخدامها وفقًا لسياسات الأمان واستخدام البيانات؟ هذا هو المكان الذي يكون فيه تقارب حماية البيانات عبر الويب والسحابة والتطبيقات الخاصة (ZTNA) والأجهزة أمرًا بالغ الأهمية. Skyhigh Security ، إلى جانب الفحص والتصنيف العميق للبيانات باستخدام data loss prevention (DLP) لمنع التعامل غير المناسب مع البيانات الحساسة مع تمكين المستخدمين عن بُعد من التعاون من أي موقع وأي جهاز. ومن خلال توحيد خاصية DLP والحماية من التهديدات عبر القنوات الأكثر شيوعاً، تستفيد فرق الأمن من الرؤية الشاملة والتحكم في البيانات الحساسة.

مراجع:

كيف يمنع Skyhigh Security تسرّب البيانات من

- الاستفادة من Skyhigh Private Access السياسات لفرض مبادئ انعدام الثقة، والتحكم في الوصول الذي تم التحقق منه مباشرةً إلى التطبيقات الخاصة والويب والموارد السحابية.

- تحديد ملفات تعريف الأجهزة وتقييمات الموقف للأجهزة المُدارة وغير المُدارة التي تطلب الوصول إلى موارد الشركة، سواء داخلياً أو خارجياً.

- تمكين عمليات تدقيق التكوين لاكتشاف التهيئات الخاطئة قبل استغلالها ومراقبة الخدمات المعرضة للوصول غير المقيد.

- تقييم أنشطة المستخدم تتجاوز عمليات تسجيل الدخول الأولية لتشمل تحركات المستخدم، وسلوكياته، والوصول إلى خدمات الشركة، والمواقع، والعديد من الحالات الشاذة المحتملة الأخرى.

- حظر الأجهزة غير المُدارة، وفرض المصادقة المصادقة الفنية، والعديد من سياسات الوصول السياقية الأخرى للمساعدة في إيقاف إساءة استخدام بيانات اعتماد التطبيقات السحابية المسروقة وإعادة استخدامها.

مع أكثر من 11 عاما من الخبرة الواسعة في مجال الأمن السيبراني ، رودمان رامزانيان هو مستشار أمن سحابة المؤسسة ، وهو مسؤول عن الاستشارات الفنية والتمكين وتصميم الحلول والهندسة المعمارية في Skyhigh Security. في هذا الدور ، يركز رودمان بشكل أساسي على الحكومة الفيدرالية الأسترالية والدفاع ومنظمات المؤسسات.

رودمان متخصص في مجالات استخبارات التهديدات العدائية والجرائم الإلكترونية وحماية البيانات والأمن السحابي. وهو مقيم IRAP معتمد من مديرية الإشارات الأسترالية (ASD) - حاصل حاليا على شهادات CISSP و CCSP و CISA و CDPSE و Microsoft Azure و MITRE ATT&CK CTI.

بصراحة ، لدى رودمان شغف قوي بالتعبير عن الأمور المعقدة بعبارات بسيطة ، مما يساعد الشخص العادي والمتخصصين الجدد في مجال الأمن على فهم ماذا ولماذا وكيف للأمن السيبراني.

يسلط الضوء على الهجوم

- أعلنت مجموعة مجرمي الإنترنت المعروفة باسم ShinyHunters مسؤوليتها عن اختراق أنظمة Ticketmaster، مؤكدةً أنها اخترقت بيانات حساسة تخص 560 مليون عميل.

- تشمل المعلومات المزعوم اختراقها مجموعة واسعة من التفاصيل الشخصية، بما في ذلك الأسماء الكاملة، وعناوين البريد الإلكتروني، وأرقام الهواتف، ومواقع الإقامة، والبيانات المتعلقة بالفعاليات، وتفاصيل شراء التذاكر، وتفاصيل الطلبات.

- تزعم مجموعة القرصنة كذلك امتلاكها لمعلومات جزئية عن بطاقات الائتمان، وتحديداً الأرقام الأربعة الأخيرة وتواريخ انتهاء صلاحية البطاقات المستخدمة في المعاملات.

- أفادت التقارير أن المهاجمين حصلوا على بيانات اعتماد تسجيل الدخول الخاصة بموظف في شركة Snowflake (شركة حلول بيانات سحابية) باستخدام برمجيات خبيثة لسرقة المعلومات. وبمجرد الدخول، أنشأ المهاجمون رموز جلسة باستخدام بيانات الاعتماد المسروقة. ثم استُخدمت هذه الرموز لاستخراج كميات كبيرة من بيانات العملاء من أنظمة Snowflake.

- كما يؤكد اختراق Ticketmaster-Live Nation الذي تم الإبلاغ عنه على تصاعد المخاطر الإلكترونية التي تتعرض لها الشركات التي يُعهد إليها ببيانات العملاء.