موارد

إنتليجنس دايجست

تعرض بيئات Microsoft Azure لهجمات MERCURY

تتمحور مجموعة التهديدات المستمرة المتقدمة المدمرة (APT) حول البيئات السحابية

بقلم رودمان رامزانيان - قائد التهديدات السحابية العالمية

25 مايو 2023 7 دقائق للقراءة 25 مايو 2023

وفقا لأبحاث الصناعة الحديثة ، لوحظت حملات وأدوات متعددة يتم تنفيذها من قبل مجموعة MERCURY APT (المعروفة أيضا باسم MuddyWater ، Static Kitten) - التي تعتبر على نطاق واسع تابعة لمصالح وزارة الاستخبارات والأمن الإيرانية (MOIS) - وهي تشن هجمات ضارة في بيئات Microsoft Azure السحابية.

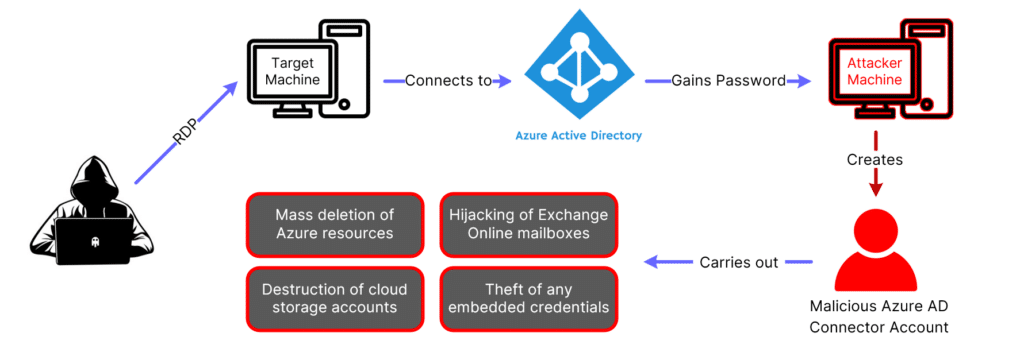

تظهر الأبحاث التي أجرتها Microsoft كيف تمكن مهاجمو الدول القومية من الوصول إلى الموارد الضعيفة وغير الآمنة في الموقع بالإضافة إلى البيئات السحابية ، مما مكنهم من إلحاق أضرار جسيمة بالبنية التحتية للهدف. تم التلاعب بعامل Azure Active Directory Connect الخاص بالمؤسسات المستهدفة التي تقوم بتشغيل بيئات مجال Windows المختلطة التي تجمع بين Active Directory المحلي (AD) وAzure Active Directory Connect، وبالتالي الدخول إلى البنية التحتية ل Azure عبر الإنترنت، وبالتالي تدمير بيئة Azure الخاصة بالضحية.

تراوح هذا من مسح مثيلات الجهاز الظاهري Azure ومزارع الخوادم وأعباء العمل والشبكات الافتراضية وحسابات التخزين والمزيد.

طوال عملياتهم ، استهدفت الجهات الفاعلة في التهديد بنشاط كل من البيئات المحلية والسحابية. ومما هو معروف حاليا عن هذه الحملة، كانت أهدافها الأساسية هي التعطيل والتدمير.

ومن المثير للاهتمام أن هذا السلوك التخريبي والمدمر يتماشى مع تكتيكات وتقنيات وإجراءات مهاجمي الدول القومية الإيرانية (TTP) ، مع إشارة محددة إلى هجمات أرامكو السعودية الضارة لعام 2012 على أيدي المتسللين الإيرانيين ، فضلا عن استخدامهم المستمر لهجمات DDoS وسلالات البرامج الضارة Wiper للكتابة فوق الأنظمة أو تركها غير قابلة للاستخدام أو غير قابلة للاسترداد (ما لم يكن لدى المؤسسات نسخ احتياطية عاملة).

ومن المثير للاهتمام بشكل مضاعف هو المحور القوي لمجموعة APT نحو النظام البيئي السحابي ل Microsoft ، حيث تركز هجماتها السابقة في الغالب على خدمات Exchange المحلية الضعيفة وأجهزة أمان Fortinet ، أو مؤخرا مع الخدمات عبر الإنترنت مثل Dropbox و OneHub.

لماذا تحدث هذه الحوادث؟

لا ينبغي أن يكون مفاجئا أن المتسللين المتطورين اليوم يركزون بشكل متزايد على البيئات السحابية لتعزيز جداول أعمالهم. بغض النظر عن الجغرافيا السياسية التي تلعب دورا في قصة هذا الفاعل في الدولة القومية ، ما زلنا نرى استغلال أدوات الوصول عن بعد كناقل وصول أولي رئيسي إلى البيئات المستهدفة.

مع استمرار معظم المؤسسات في تطورها إلى السحابة، توفر البنى التحتية الهجينة المرونة للمتطلبات التي لا يمكن الوفاء بها في النظم الإيكولوجية السحابية فقط، أو قد لا تكون جاهزة بعد للسحابة. إن الحفاظ على الموارد المحلية والسحابية الأصلية (يفترض بطريقة متزامنة ومختلطة) يمكن هذه المؤسسات من الاستمتاع بأفضل ما في العالمين حتى تنضج طرق أكثر كفاءة بالنسبة لهم.

مع ازدياد شيوع هذه الفلسفة، يستمتع الفاعلون في مجال التهديد بفكرة استعراض عضلاتهم على ناقلات الوصول الأكثر تقليدية ورسوخا (على سبيل المثال، اتصال سطح المكتب البعيد)، ثم تتم مكافأتهم في النهاية بنقطة محورية في البنية التحتية السحابية للهدف. وبالتالي ، يمثل هذا المجال السحابي الجديد بالكامل فرصة هائلة للسرقة أو المكاسب المالية من خلال الفدية أو التعطيل أو حتى التدمير التام كما نرى هنا.

ما الذي يمكن عمله؟

مثل هذه التهديدات تتغذى على الخدمات الضعيفة أو المكشوفة التي توفر رأس جسر في بيئة الهدف. من هذه النقطة ، يصبح الأمر مجرد مسألة أين وكيف تستغل الجهات الفاعلة الخبيثة الامتيازات والأذونات الزائدة لتنفيذ هجماتها. إن تقليل سطح الهجوم الكلي ، على الأقل ، سيقطع شوطا طويلا نحو إحباط إغراءات "الفاكهة المعلقة المنخفضة" الموضوعة أمام الجهات الفاعلة في التهديد. وهذا يعني تعطيل أو ، على الأقل ، تجزئة خدمات الوصول عن بعد أو التطبيقات الخاصة أو البروتوكولات التي لم تعد هناك حاجة إليها أو لا ينبغي أن تكون متاحة للجمهور خلف أدوات المحيط القديمة. قدرات مثل Zero Trust Network Access (ZTNA) تسمح للمؤسسات بإنشاء محيط معرف بالبرمجيات وتقسيم شبكة الشركة إلى قطاعات صغيرة متعددة ، مما يمنع الحركة الجانبية للتهديدات ويقلل من سطح الهجوم في حالة حدوث خرق.

كما أن تقييمات الوصول المستمر وعمليات التحقق من الصحة هي أيضا تقنيات تخفيف فعالة للغاية ، حيث يمكن تحديد محاولات إساءة الاستخدام ومنعها على أساس كل حالة على حدة لكل طلب وصول. عند تقييم هوية المستخدم وهوية الجهاز والموقف والعوامل السياقية الأخرى ، تسمح ZTNA بالوصول "الأقل امتيازا" إلى تطبيقات محددة ، وليس الشبكة الأساسية بأكملها لأي مستخدم لديه تسجيل دخول ناجح.

نظرا لأننا نشهد أيضا عمليات تكوين داخل بيئات Microsoft Azure يتم العبث بها لتمهيد الطريق للتدمير، بالإضافة إلى إساءة استخدام حسابات مسؤول Microsoft Azure المتميزة، يمكن أن تساعد إمكانات مثل إدارة الموقف في اكتشاف ومنع الأنشطة والتغييرات التي تعتبر شاذة أو ضد معايير الشركة.

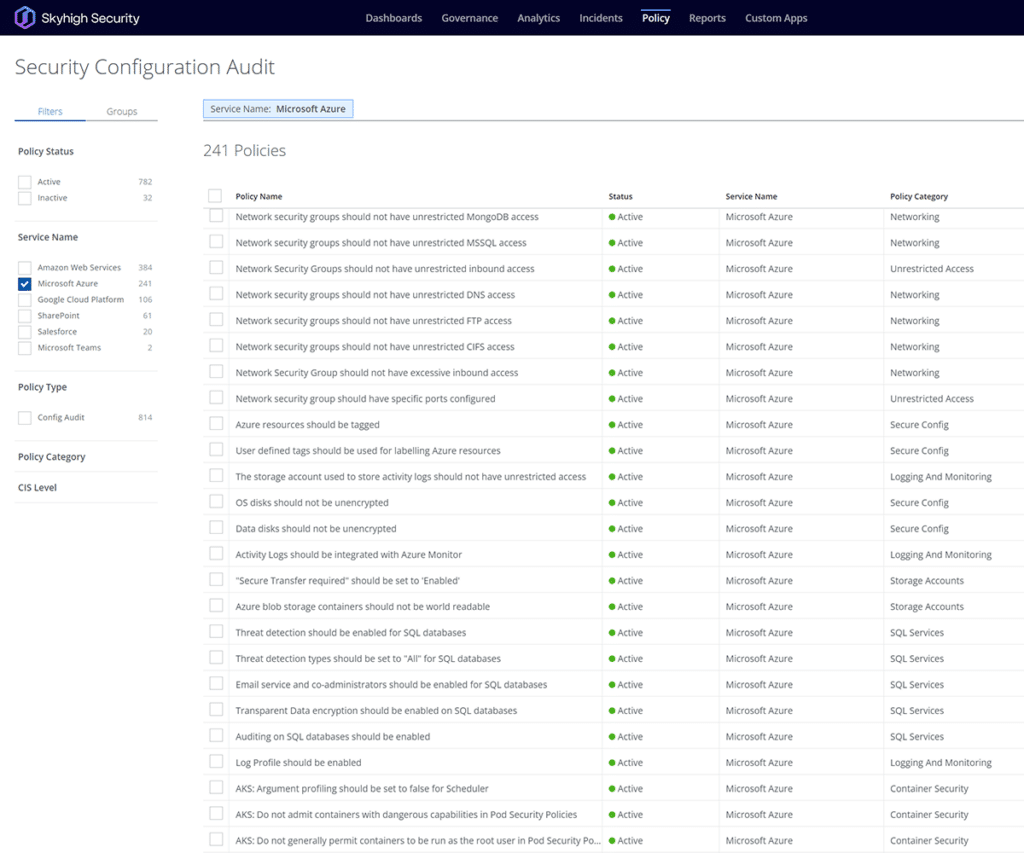

Skyhigh Security يساعد في ذلك من خلال توسيع ميزات مراقبة النشاط وتدقيق تكوين الأمان إلى البنى التحتية ل Microsoft Azure. للكشف عن التهديدات الداخلية والخارجية للبنية الأساسية ل Azure، Skyhigh Security يلتقط سجلا كاملا لجميع أنشطة المستخدم في Microsoft Azure عبر العديد من الأساليب الإرشادية، ويكتشف التهديدات، ويتخذ تلقائيا إجراءات تخفيف المخاطر، ويدعم تحقيقات الطب الشرعي. مع حل التهديدات ، تقوم Skyhigh تلقائيا بدمج هذه البيانات في نماذجها السلوكية لتحسين دقة الكشف.

تقوم Skyhigh بتحديث العتبات بشكل ديناميكي ومستمر لكل مستخدم ومجموعة لتحديد الأنشطة التي تشير إلى التهديدات الداخلية. تحدد تحليلات المستخدم المميز المضمنة المخاطر من حسابات المسؤول غير النشطة والأذونات المفرطة والتصعيد غير المبرر للأذونات وإدارة حسابات المستخدمين.

استخدام Skyhigh Security?

- تمكين إدارة الموقف لبيئات Microsoft Azure للكشف عن تغييرات التكوين ومنعها.

- النفوذ Private Access لتمكين أمان الشبكة بشكل أكثر إحكاما وتجزئة التطبيقات والموارد الخاصة.

- قم بقياس المخاطر التي قد يشكلها المستخدم على الخدمات والبيانات السحابية لمؤسستك.

- قم بإنشاء ملفات تعريف وضع الجهاز ليتم تقييمها مقابل طلبات الاتصال.

- مراقبة الأنشطة باستمرار بحثا عن الحالات الشاذة والانتهاكات.

- استفد من قوالب النهج ل Microsoft Azure المصنفة مقابل Skyhigh و CIS Levels 1 و 2 و PCI DSS و HIPAA و NIST.

مع أكثر من 11 عاما من الخبرة الواسعة في مجال الأمن السيبراني ، رودمان رامزانيان هو مستشار أمن سحابة المؤسسة ، وهو مسؤول عن الاستشارات الفنية والتمكين وتصميم الحلول والهندسة المعمارية في Skyhigh Security. في هذا الدور ، يركز رودمان بشكل أساسي على الحكومة الفيدرالية الأسترالية والدفاع ومنظمات المؤسسات.

رودمان متخصص في مجالات استخبارات التهديدات العدائية والجرائم الإلكترونية وحماية البيانات والأمن السحابي. وهو مقيم IRAP معتمد من مديرية الإشارات الأسترالية (ASD) - حاصل حاليا على شهادات CISSP و CCSP و CISA و CDPSE و Microsoft Azure و MITRE ATT&CK CTI.

بصراحة ، لدى رودمان شغف قوي بالتعبير عن الأمور المعقدة بعبارات بسيطة ، مما يساعد الشخص العادي والمتخصصين الجدد في مجال الأمن على فهم ماذا ولماذا وكيف للأمن السيبراني.

يسلط الضوء على الهجوم

- تستغل الجهات الفاعلة في تهديد MERCURY الأجهزة وتطبيقات الويب الضعيفة وغير المصححة التي تواجه الإنترنت للوصول في البداية إلى بيئات الضحايا.

- بعد الاستغلال الناجح ، يقوم المشغلون بنشر قذائف الويب على تلك الأصول للسماح لهم بتنفيذ أوامر النظام عن بعد.

- يتم إنشاء حسابات المستخدمين المحليين لتمكين تصعيد الامتيازات إلى وضع المسؤول ، بهدف الوصول في النهاية إلى وحدات التحكم بالمجال المستهدفة لمزيد من الانتشار.

- إذا كانت المؤسسة المستهدفة تقوم بتشغيل بيئات مجال Windows مختلطة تجمع بين خدمات AD وAzure AD المحلية، فإن الجهات الفاعلة في التهديد تستغل أي حسابات مميزة تم إنشاؤها بواسطة عامل Azure AD Connect. يعمل هذا العامل بمثابة "جسر" بين بيئات AD المحلية وAzure AD للحفاظ على مزامنتهما، مع ميزات إضافية مثل مزامنة كلمة المرور للهويات المشتركة ومزامنة الكائنات والمزيد.

- بمجرد تسجيل المهاجمين بنجاح إلى بيئة Microsoft Azure - عبر الحساب المخترق - يتم العبث بمجموعات أذونات الحساب وامتيازات الدور لاتخاذ مزيد من الإجراءات.

- يبدأ تدمير أصول Microsoft Azure، بما في ذلك حذف أحمال العمل وصور الأجهزة الظاهرية والخوادم والأقراص وحسابات التخزين والعديد من مثيلات الخدمة الأخرى في حساب Azure.