موارد

إنتليجنس دايجست

مستودع تخزين سحابي آخر كبير الحجم يقع ضحية لهجوم الفدية

تم اختراق مخزن بيانات Fortinet المستضاف على السحابة من خلال الوصول غير المصرح به.

بقلم رودمان رامزانيان - مستشار أمان السحابة للمؤسسات

30 سبتمبر 2024 30 سبتمبر 2024 7 دقائق للقراءة

لقد أصبحت مستودعات التخزين السحابي هدفًا مربحًا بشكل متزايد لمجرمي الإنترنت، حيث تقدم بوفيه حقيقي من البيانات الحساسة الجاهزة للاستغلال. لا توجد مؤسسة محصنة ضد هذه التهديدات، بغض النظر عن الصناعة أو الحجم أو الخبرة أو الموارد المالية. من الشركات الناشئة الصغيرة إلى الشركات متعددة الجنسيات، والمؤسسات التعليمية إلى الوكالات الحكومية، تواجه جميعها خطر وقوع بياناتها المخزنة على السحابة في أيدي جهات خبيثة.

لقد أدى التحول نحو التخزين السحابي إلى تبسيط ناقل الهجوم للعديد من المخترقين دون قصد. فبدلاً من التنقل بين طبقات معقدة من الدفاعات التقليدية للشبكة للوصول إلى قواعد البيانات المحلية، تركز الجهات التخريبية الآن على اختراق خدمات التخزين السحابي. وغالباً ما يكون الوصول إلى هذه المنصات أكثر سهولة ويمكن اختراقها باستخدام بيانات الاعتماد المعاد استخدامها أو المسروقة. وتعتبر طريقة الهجوم هذه فعالة بشكل خاص بسبب انتشار إعادة استخدام كلمات المرور عبر خدمات متعددة. ونتيجة لذلك، يمكن لحساب واحد مخترق أن يمنح إمكانية الوصول إلى كنز من المعلومات الحساسة المخزنة في السحابة، مما يجعل هذه المستودعات هدفاً جذاباً وفعالاً لمجرمي الإنترنت الذين يسعون إلى تحقيق أقصى قدر من التأثير بأقل جهد ممكن.

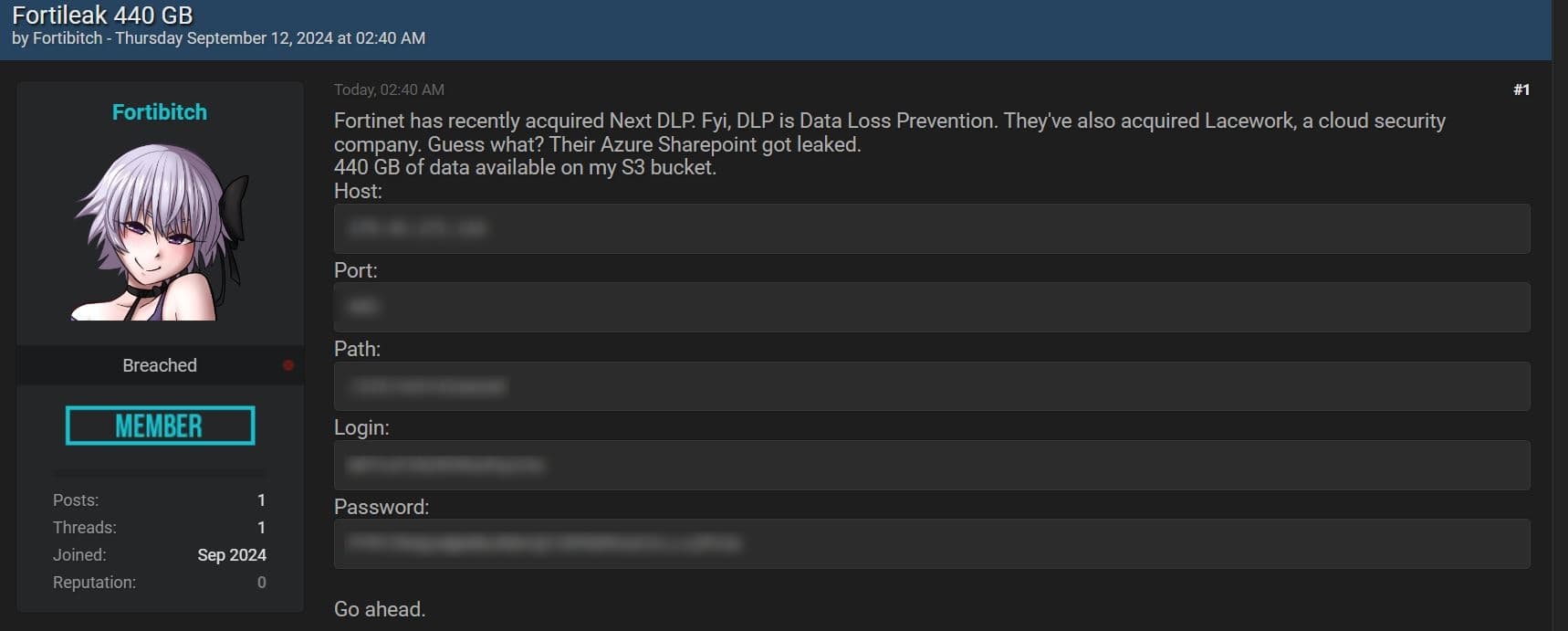

أكدت شركة الأمن السيبراني Fortinet حدوث اختراق للبيانات أثر على بعض بيانات العملاء. في وقت سابق من هذا الشهر - 12 سبتمبر على وجه الدقة - قامت مجموعة معروفة باسمها الاستفزازي "Fortibitch" بنشر ذاكرة تخزين مؤقتة للبيانات، والتي يُعتقد أنها سُرقت من خادم Microsoft Azure SharePoint الخاص بشركة Fortinet والمستخدم لتخزين بيانات العملاء. ولسوء الحظ، وكما يحدث عادةً في مثل هذه الحوادث، فقد أتاحت الجهات التخريبية الآن البيانات المسروقة للتنزيل على الويب المظلم - الموجودة داخل دلو Amazon S3 - بعد أن رفضت شركة Fortinet دفع الفدية التي يُزعم أنها طلبت الفدية.

لماذا تحدث هذه الحوادث؟

للأسف، وجدت العديد من المؤسسات في الآونة الأخيرة نفسها في مواقف لا تحسد عليها. وسواء كان ذلك ناتجًا عن سوء تهيئة الموارد، أو اختراق بيانات الاعتماد المصرح بها، فإن اتساع وحجم المنصات السحابية - مثل Microsoft Azure في هذه الحالة - لا يوفر أي نقص في الفرص المتاحة أمام الجهات الفاعلة في مجال التهديد لمحاولة إيجاد طريقة - أي طريقة - للوصول إلى قواعد المؤسسة السحابية الممتدة في السحابة.

كما أكدت شركة Fortinet بكلماتهم الخاصة: "تمكّن أحد الأفراد من الوصول غير المصرح به إلى عدد محدود من الملفات المخزنة على مثيل Fortinet لمحرك ملفات مشترك قائم على السحابة من طرف ثالث، والذي تضمن بيانات محدودة تتعلق بعدد صغير من عملاء Fortinet".

والآن، لا يهدف تحليل هذا الحادث بأي حال من الأحوال إلى "ركل أي شخص وهو في حالة سقوطه" - لكنه يسعى إلى تسليط الضوء على بعض المبادئ الأمنية الأساسية التي يمكن أن تخفف أو على الأقل تقلل من نطاق انفجار هجمات مماثلة في المستقبل.

وعلى الرغم من أن شركة Fortinet لم تؤكد بعد بمزيد من التفصيل كيف تم اختراق بيانات الاعتماد غير المصرح بها واستخدامها للوصول إلى خادم Azure SharePoint الخاص، إلا أنه بالنظر إلى عدد لا يحصى من الهجمات المماثلة في الماضي، ربما يمكنك أن تفترض أن الهندسة الاجتماعية و/أو جمع بيانات الاعتماد و/أو تقنيات التصيد الاحتيالي لعبت دورًا رئيسيًا في الحصول على بيانات الاعتماد المميزة هذه التي تمنح الدخول إلى الحرم الداخلي لشركة Fortinet المستضاف على Azure.

يؤكد هذا الأمر على الحجة القوية لاعتماد مبادئ الثقة الصفرية، حيث سيكون تأثير بيانات الاعتماد المخترقة ضئيلاً للغاية بسبب الفصل والامتيازات المحدودة لأي حساب واحد.

لنفترض أن لديك عددًا محدودًا من الحسابات المميزة التي تحتفظ حصريًا بإمكانية الوصول إلى كنز من بيانات العملاء الحساسة للغاية المستضافة على السحابة. الآن، في هذا السيناريو، لا يهم في هذا السيناريو مدى استهداف المستخدمين المعنيين (أو حساباتهم) أو مدى تعرضهم للتهديدات من قبل الجهات الفاعلة في مجال الهندسة الاجتماعية أو انتهازيي التصيد الاحتيالي. والحقيقة هي أنه حتى لو تمكن أحد المهاجمين من اختراق بيانات اعتماد تلك الحسابات، أو الحصول على رمز جلسة أو ملف تعريف ارتباط مصادق عليه ربما، أو حتى تمكن من تجاوز آليات المصادقة متعددة العوامل (MFA)، فإن أقوى وأقوى مستوى من الوصول الذي يمكن أن يحققوه افتراضياً سيكون محدوداً للغاية بموجب مبادئ الامتيازات الأقل؛ وهو مبدأ أساسي لفلسفة الثقة المعدومة.

ما الذي يمكن عمله؟

أصبحت بيانات اعتماد المستخدم هي تاج الأمن الرقمي، مما يتطلب تدابير حماية صارمة. يقدم تقرير اختراق البيانات لعام 2024 الصادر عن شركة Verizon رؤى واقعية تكشف أن الخطأ البشري مسؤول عن 68% من الاختراقات المذهلة، في حين أن سوء التهيئة والمشكلات ذات الصلة تساهم في ثلث الحوادث الأمنية. تؤكد هذه الإحصاءات على الحاجة الماسة للمؤسسات إلى الاستثمار في التدابير الأمنية المتقدمة التي يمكنها إنشاء ومراقبة الأنماط العادية لنشاط المستخدم داخل شبكاتها. ومن خلال القيام بذلك، يمكن لفرق الأمن تحديد السلوكيات الشاذة بسرعة ومعالجة التهديدات المحتملة قبل أن تتفاقم وتتحول إلى خروقات واسعة النطاق.

في مناخ الأمن السيبراني اليوم، لم يعد السؤال المطروح هو ما إذا كان الاختراق سيحدث، بل متى سيحدث. ويتضح هذا الواقع بشكل صارخ من خلال العديد من الحوادث الأمنية البارزة على مستوى العالم، والتي تضمنت جميعها اختراق بيانات حساسة. من غير القابل للتفاوض بالنسبة للمؤسسات إعطاء الأولوية للاستثمار في الحلول الأمنية الواعية بالبيانات.

وبالعودة إلى أساسيات الأمان؛ تظل المصادقة متعددة العوامل (MFA) أداة مهمة يجب تنفيذها حيثما أمكن. ويُعد اختراق Fortinet الأخير بمثابة تذكير صارخ آخر بكيفية الحصول على بيانات اعتماد ثابتة وصالحة واستغلالها للوصول بشكل أعمق إلى البنية التحتية للضحية - سواء كانت أنظمة محلية تقليدية أو منصات سحابية مثل Azure SharePoint.

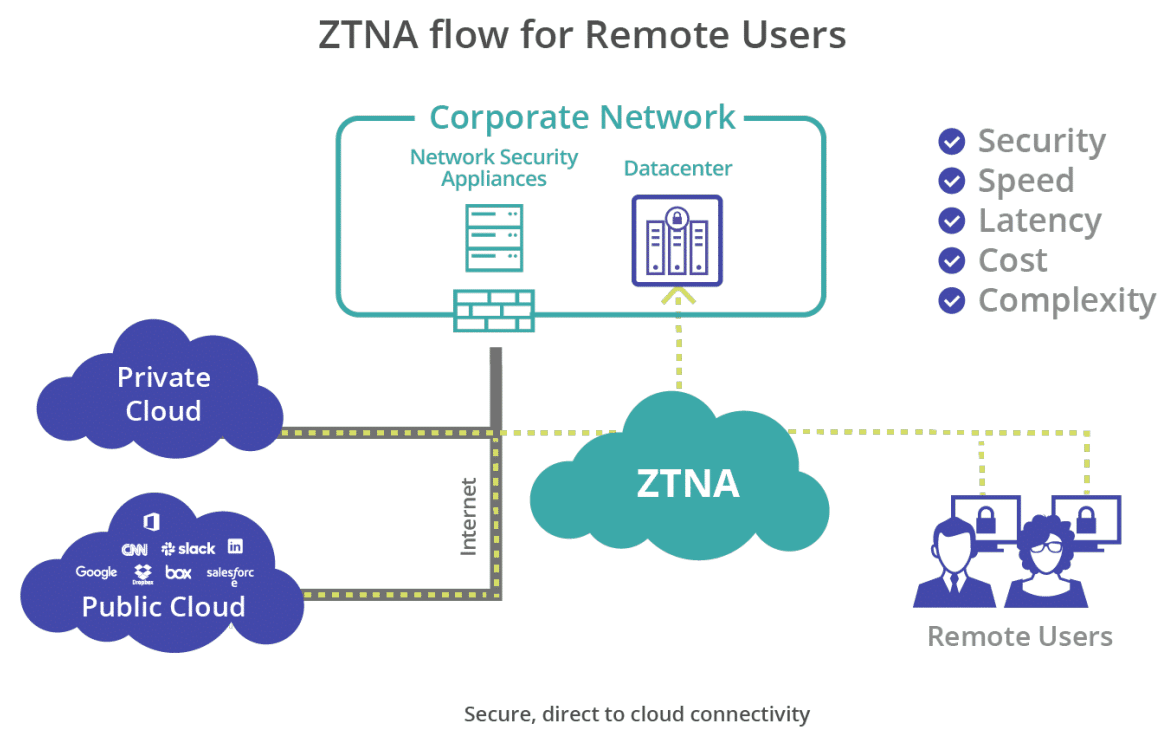

تؤكد حادثة Fortinet على أهمية اعتماد بنية انعدام الثقة. على الرغم من تطبيق نظام الدخول الموحد (SSO) ومنتجات إدارة الوصول الأخرى، فإن الاعتماد المستمر على بيانات الاعتماد الثابتة والمميزة - التي لا تزال أهدافًا رئيسية للجهات الفاعلة في مجال التهديدات - يترك الباب الأمامي مفتوحًا على مصراعيه أمام أصول المؤسسات. لا يعتمد نظام Zero Trust على نقطة مصادقة واحدة. بدلاً من ذلك، فهي تتحقق باستمرار من هوية المستخدم طوال الجلسة. وحتى إذا حصل المهاجم على بيانات اعتماد صحيحة، فإنه سيواجه تحديات مستمرة للحفاظ على إمكانية الوصول. وبالإضافة إلى ذلك، حتى لو تم اختراق بيانات الاعتماد للأسف، لن يُمنح المستخدمون غير المصرح لهم سوى الحد الأدنى من الأذونات اللازمة لهذا الدور الذي يمارسون السيطرة عليه. وهذا يحد من دائرة الانفجار المحتملة وتهديد الحركات الجانبية أيضاً.

يتضمن أسلوب العمل النموذجي لمجرمي الإنترنت والمطلعين الخبيثين محاكاة سلوك المستخدم الشرعي، بدءاً من عملية تسجيل الدخول. هذا هو السبب في أن بنية الثقة المعدومة تستفيد من المصادقة المستمرة والتحقق من الموقف، ومراقبة سياق المستخدم (أو الكيان الطالب) وحالته وأنشطته بعد نقطة المصادقة الأولية.

ومع ذلك، فإن المصادقة هي مجرد البداية. يجب أن تضمن المؤسسات أيضاً أن البيانات داخل تطبيقاتها أو خدماتها أو منصاتها يتم التعامل معها ومعاملاتها بطرق تتوافق مع سياساتها الأمنية. وهذا يستلزم تقارب حماية البيانات عبر الويب والسحابة والتطبيقات الخاصة (ZTNA). تقدم حلول مثل Skyhigh Security فحصًا عميقًا للبيانات وتصنيفها باستخدام Data Loss Prevention (DLP) لمنع التعامل غير المناسب مع البيانات الحساسة من قبل المستخدمين عن بُعد، بغض النظر عن موقعهم أو جهازهم.

لذا، إذا قام مستخدم غير مصرح له يتظاهر بأنه شخص ذو امتيازات باستخراج شيء ما مثل 440 جيجابايت من البيانات من المنصة السحابية فجأة، فأنت تريد أن يكتشفها Data Loss Prevention الخاص بك بلا شك ويحظرها قبل فوات الأوان!

من خلال توحيد حلول DLP والحماية من التهديدات عبر قنوات التسرب الشائعة - بما في ذلك الأجهزة والويب والسحابة والتطبيقات الخاصة - يمكن لفرق الأمن الاستفادة من الرؤية الشاملة والتحكم في البيانات الحساسة. يعد هذا النهج الشامل لأمن البيانات أمراً بالغ الأهمية في عصر يمكن أن يكون لانتهاكات البيانات عواقب وخيمة على المؤسسات من جميع الأحجام والقطاعات.

مراجع:

استخدام Skyhigh Security?

- الاستفادة من نُهج Private Access لفرض مبادئ انعدام الثقة، والتحكم في الوصول الذي تم التحقق منه مباشرةً إلى التطبيقات الخاصة والويب والموارد السحابية.

- تحديد ملفات تعريف الأجهزة وتقييمات الموقف للأجهزة المدارة/غير المدارة التي تطلب الوصول إلى موارد الشركة، سواء داخليا أو خارجيا.

- قم بتمكين عمليات تدقيق التكوين لاكتشاف التكوينات الخاطئة قبل استغلالها، ومراقبة الخدمات المعرضة للوصول غير المقيد.

- قم بتقييم أنشطة المستخدم التي تتجاوز عمليات تسجيل الدخول الأولية لتشمل تحركات المستخدم وسلوكياته والوصول إلى خدمات الشركة ومواقعها والعديد من الحالات الشاذة المحتملة الأخرى.

- يمكنك حظر الأجهزة غير المُدارة وفرض المصادقة متعددة العوامل والعديد من سياسات الوصول السياقية الأخرى للمساعدة في إيقاف إعادة الاستخدام الناجح لبيانات اعتماد التطبيقات السحابية المسروقة.

مع أكثر من 11 عاما من الخبرة الواسعة في مجال الأمن السيبراني ، رودمان رامزانيان هو مستشار أمن سحابة المؤسسة ، وهو مسؤول عن الاستشارات الفنية والتمكين وتصميم الحلول والهندسة المعمارية في Skyhigh Security. في هذا الدور ، يركز رودمان بشكل أساسي على الحكومة الفيدرالية الأسترالية والدفاع ومنظمات المؤسسات.

رودمان متخصص في مجالات استخبارات التهديدات العدائية والجرائم الإلكترونية وحماية البيانات والأمن السحابي. وهو مقيم IRAP معتمد من مديرية الإشارات الأسترالية (ASD) - حاصل حاليا على شهادات CISSP و CCSP و CISA و CDPSE و Microsoft Azure و MITRE ATT&CK CTI.

بصراحة ، لدى رودمان شغف قوي بالتعبير عن الأمور المعقدة بعبارات بسيطة ، مما يساعد الشخص العادي والمتخصصين الجدد في مجال الأمن على فهم ماذا ولماذا وكيف للأمن السيبراني.

يسلط الضوء على الهجوم

- في 12 سبتمبر 2024، ظهر أحد ممثلي التهديدات على سوق الويب المظلم BreachForums، مدعيًا أنه اخترق خادم Microsoft Azure SharePoint التابع لشركة Fortinet وحصل على ما يصل إلى 440 جيجابايت من البيانات.

- شارك ممثل التهديد بيانات الاعتماد إلى دلو S3 يُفترض أنه يحتوي على البيانات المسروقة، مشيرًا إلى أن شركة Fortinet رفضت دفع فدية لوقف نشرها.

- أكدت شركة Fortinet في وقت لاحق أن "أحد الأفراد تمكن من الوصول غير المصرح به إلى عدد محدود من الملفات المخزنة على مثيل Fortinet لمحرك ملفات مشترك قائم على السحابة من طرف ثالث، والذي تضمن بيانات محدودة تتعلق بعدد صغير من عملاء Fortinet"

- ووفقًا لشركة Fortinet، فإن مستودع التخزين السحابي المعني كان يحتوي على كمية صغيرة من البيانات، مما أثر على أقل من 0.3% من عملاء Fortinet. بعد إجراء تحقيق، لم تجد الشركة أي دليل على وجود أي نشاط ضار يؤثر على العملاء أو أي تعطيل لعملياتها أو منتجاتها أو خدماتها بسبب الحادث.

- مزيد من التفاصيل حول كيفية اختراق بيانات الاعتماد والحساب (الحسابات) المتأثرة بالضبط لم تُعرف بعد أو لم تبلغ عنها شركة Fortinet في الوقت الحالي.